31/05/21 | кибер

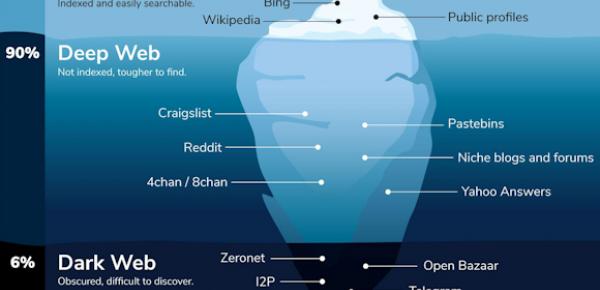

Атака на инфраструктуру TOR - криптовалюты - настоящая цель

Когда дело доходит до анонимности в Интернете и просмотра Dark Web, часто упоминается Tor. В обычном понимании Tor рассматривается как способ интернет-коммуникации для ...

3225

Читать

24/05/21 | кибер

Знайте кибер-тактику противника

Любая деятельность в области ИТ-безопасности и киберзащиты основана на определении границы, которую необходимо охранять (периметр безопасности) и на ...

2390

Читать

17/05/21 | кибер

Venticento: мастерство итальянского производства в области ИТ-безопасности

В других статьях мы уже имели дело с SOC (Security Operation Center), определяя его как сложную организационную единицу, как правило, централизованную, которая занимается ...

846

Читать

10/05/21 | кибер

Насколько уязвима энергетическая инфраструктура США?

Это то, что американцы открывают в наши дни. Конечно, это происходит не в первый раз, но, вероятно, впервые возникает проблема такого размера. Там...

1495

Читать

03/05/21 | кибер

Рост киберпреступности

Это может звучать как название фильма, но это не так. Это намного проще тривиальной реальности! Ежедневно появляются новости о хакерских атаках, проводимых в ...

453

Читать

26/04/21 | кибер

l Центр совместных инноваций CISCO в Милане через год после открытия

В январе 2020 года в Милане в составе Музея науки открылся Центр совместных инноваций Cisco Cybersecurity, первый в Европе. Чуть больше, чем ...

720

Читать

19/04/21 | кибер

Locked Shields: крупнейшее кибер-руководство в мире. В этом году Швеция побеждает

Также в этом году с 13 по 16 апреля прошли киберучения Locked Shields. Как и каждый год, подготовка и проведение учений видели ...

1742

Читать

12/04/21 | кибер

Публичное раскрытие данных Facebook и тревожное чувство зависимости от утечки данных

Технологии - не исключение, поскольку в любой другой сфере общества есть свои аргументы и волшебные слова, которые у всех на слуху. Кибербезопасность ...

537

Читать

05/04/21 | кибер

Проект Quantum-Secure Net (часть 3/3): европейский продукт QUANTUM KEY DISTRIBUTION

Ниже приводится третья и последняя часть серии статей по квантовой криптографии, которая началась с двух ...

526

Читать

29/03/21 | кибер

Что такое цепочка кибер-убийств?

В нескольких статьях мы упоминали так называемую «цепочку кибер-убийств», но при ближайшем рассмотрении мы никогда не ...

7914

Читать

22/03/21 | кибер

Китобойный промысел: что это такое и каковы риски

В последние годы кибератаки эволюционировали, меняя форму и интенсивность. Глобальный кризис в области здравоохранения ...

898

Читать

08/03/21 | кибер

Случай SolarWinds, подведем итоги

В статье от 14 декабря 2020 года мы рассказали о FireEye и о том, как его взломали. Это была та же компания ...

800

Читать

03/03/21 | кибер

Периметр кибер-национальной безопасности: новый вызов для генерального юрисконсульта и сотрудников по комплаенсу

В трудный момент восстановления, который последует за большим экономическим кризисом, вызванным пандемией, одним из преимуществ ...

641

Читать

01/03/21 | кибер

Проект Quantum-Secure Net (часть 2/3): европейский продукт Quantum Key Distribution

В первой статье мы рассказали, каковы основные проблемы современной криптографии, а точнее, в чем ...

929

Читать

22/02/21 | кибер

TryHackMe: кибер и геймификация

Некоторое время назад я рассказывал вам о проекте Ares, онлайн-платформе, разработанной по концепции ...

1618

Читать

15/02/21 | кибер

Microsoft: безопасность и конфиденциальность во времена Covid

Несколько месяцев назад мы говорили о важности безопасности и конфиденциальности во время COVID (см. Статью) ...

345

Читать

01/02/21 | кибер

CyberChallenge.it, выпуск 2021 года находится в начальной стадии

CyberChallenge.it - один из многих ответов, которые дает Италия (вместе с новыми курсами на получение степени, ...

749

Читать

25/01/21 | кибер

Проект Quantum-Secure Net (часть 1/3): Квантовая угроза современной криптографии

Эта статья разделена на три части и призвана проследить основные элементы криптографии и ...

1152

Читать

18/01/21 | кибер

Проект AIDA: искусственный интеллект на службе правоохранительных органов

Постулат о вечной борьбе ментов и воров подтверждается и в его цифровом транспонировании. ...

986

Читать

11/01/21 | кибер

Деньги: способ отмыть деньги

В этой статье я расскажу о «вымогательстве денег»: незаконной практике, которая способствует торговле наркотиками, незаконному обороту ...

1447

Читать