19/04/24 | кибер

Байден устанавливает фигуру CAIO (главного офицера по искусственному интеллекту)

28 марта прошлого года был выпущен Меморандум М-24-10, предметом которого является: «Развитие управления, инноваций и управления рисками для ведомственного использования искусственного интеллекта». ...

665

Читать

11/04/24 | кибер

Угроза XSS и роль WAF

Среди кибератак, использующих методологии внедрения скриптов, межсайтовый скриптинг (XSS), безусловно, является одним из самых известных, и в этой короткой статье я попытаюсь...

308

Читать

05/04/24 | кибер

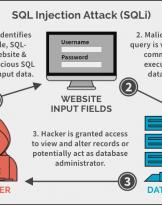

Как обмануть защиту, чтобы провести SQL-атаку с помощью JSON

Как мы видели ранее, SQLi, несмотря на свой возраст, по-прежнему опасен. Если кто-то пропустил основную информацию о SQLi, я советую взглянуть на...

277

Читать

02/04/24 | кибер

Что происходит в Linux-сообществе: бэкдор xz, атака доверия!

Всего три дня назад, 29 марта 2024 года, была обнаружена новая атака: она затронула программное обеспечение с открытым исходным кодом, входящее в состав основных пакетов Linux, XZ...

1565

Читать

02/04/24 | кибер

Риски онлайн-разоблачения: роль разведки с открытым исходным кодом

Нынешний мир все больше ориентируется на оцифровку активов, таких как валюты, физическая и интеллектуальная собственность, смарт-контракты и, в более общем плане, данные. ...

851

Читать

25/03/24 | кибер

«Джон Потрошитель»

John The Ripper, не путать с «Джеком-Потрошителем» (Jack the Ripper, так сказать) — это инструмент с открытым исходным кодом для аудита (контроля) безопасности паролей и...

939

Читать

19/03/24 | кибер

Искусственный интеллект и кибербезопасность: какие навыки программирования необходимы?

Как бы банально это ни казалось, программирование родилось в ответ на потребность в том, чтобы машины могли выполнять задачи: людям нужен был простой интерфейс, чтобы...

541

Читать

13/03/24 | кибер

Саммит безопасности 2024 уже близко!

Главное событие панорамы кибербезопасности Италии пройдет в Милане с 19 по 21 марта: Саммит по безопасности. Организовано в течение трех дней конференций,...

170

Читать

11/03/24 | кибер

SQL-инъекция: всегда актуальна, несмотря на возраст

Несколько недель назад я опубликовал статью под названием: «Атака с помощью SQL-инъекций: что это такое?», думая...

955

Читать

06/03/24 | кибер

Кибер и искусственный интеллект в военных приложениях

"Российско-украинская война, израильский конфликт против ХАМАСа", - заявил заместитель госсекретаря обороны...

237

Читать

04/03/24 | кибер

Cloudflare взломали: почему и кем?

Новости о взломе Cloudflare появились в начале февраля. В заголовках журналов мы читаем...

1724

Читать

26/02/24 | кибер

SQL-инъекция: что это такое?

Сколько раз вы слышали о SQL-инъекциях и обещали себе понять, что это такое, но при этом не...

886

Читать

19/02/24 | кибер

Что подразумевается под цифровой криминалистикой

В современном мире мы все чаще слышим о киберинцидентах, хакерах и APT-группах. В данном контексте...

425

Читать

12/02/24 | кибер

Важность целостности данных

Что такое мониторинг целостности файлов? Какие инструменты используются сегодня? Два вопроса, которые требуют...

294

Читать

08/02/24 | кибер

Что такое брандмауэр веб-приложений

Брандмауэр веб-приложений, WAF для друзей, — это приложение безопасности, которое защищает...

653

Читать

25/01/24 | кибер

Как Закон об искусственном интеллекте будет регулировать искусственный интеллект в ЕС и какое влияние это окажет

«Когда объявляются результаты, глаза Ли Седоля наполняются слезами. AlphaGo, интеллект...

999

Читать

26/12/23 | кибер

Счастливого Кибер 2024 года

Последние дни декабря 2023 года заканчиваются и обычно пора подвести итоги года, который подходит к концу, но я собираюсь...

643

Читать

15/12/23 | кибер

Инженер Давиде Ариу (Pluribus One): «Нам нужны отличные инженеры-программисты»

Традиционно продолжаем серию интервью с итальянскими компаниями, работающими в мире кибернетики и не только...

887

Читать

08/12/23 | кибер

ФСБ уже много лет занимается кибератаками на Великобританию

Великобритания обвинила ФСБ в длительной кампании киберхакерства. Британское правительство обвинило россиян в...

1286

Читать

01/12/23 | кибер

Национальная и технологическая безопасность: размышления о запрете Франции на использование WhatsApp

Недавняя инициатива французского правительства по запрету использования WhatsApp и других иностранных приложений для обмена сообщениями…

2255

Читать