Джон Потрошитель, не путать с «Джеком Потрошителем» (Джек Потрошитель, так сказать) это инструмент Open Source для 'аудит (контроль) безопасности паролей и восстановления паролей, доступно для многих операционных систем и разработано Openwall1. Этот инструмент был разработан для «конструктивных» целей, но иногда злоумышленники могут использовать его «деструктивным» способом.

Как он используется?

Пароли — это первая линия защиты для большинства компьютерных систем и онлайн-аккаунтов. Надежный и сложный пароль может помочь предотвратить хакеров и несанкционированный доступ. Однако многие пользователи выбирают короткие, простые и, следовательно, легко угадываемые пароли, ставя под угрозу свою безопасность, а зачастую и безопасность других. Инструменты взлома, такие как John the Ripper, предназначены для взлома слабых паролей (несколько символов, хорошо известные и распространенные фразы) с использованием таких методов, как:

► атаки в словарь, тип атаки, использующий поиск слов, присутствующих в словарях, или общеупотребительных фраз.

► атаки грубой силой, которые используют метод «проб и ошибок» для подбора данных для входа: вы пробуете все возможные комбинации, буквенные и цифровые, в надежде правильно угадать пароль.

► расшифровка хеша. Хэш — это строка символов, сгенерированная «алгоритмом хеширования», который принимает входные данные (например, пароль) и создает уникальную последовательность символов. Основная цель — уникально представить исходные данные. Хэши обычно используются для защиты паролей, шифрования данных и обеспечения целостности файлов. Этот процесс часто необратим, хотя с помощью метода «грубой силы» (при больших вычислительных возможностях) можно отследить исходный ввод.

John изначально был создан для систем Unix и теперь используется на нескольких платформах. Он поддерживает несколько режимов взлома, включая режим «Одиночный взлом», позволяющий сосредоточиться на одном хеше пароля за раз, режим «Список слов», позволяющий использовать заранее определенный список слов, и многое другое. Он предустановлен в системах Linux. Примечательной особенностью John является то, что он может автоматически определять тип дешифрования для распространенных форматов. Это экономит много времени на исследовании форматов хэшей и поиске подходящего инструмента для их расшифровки.

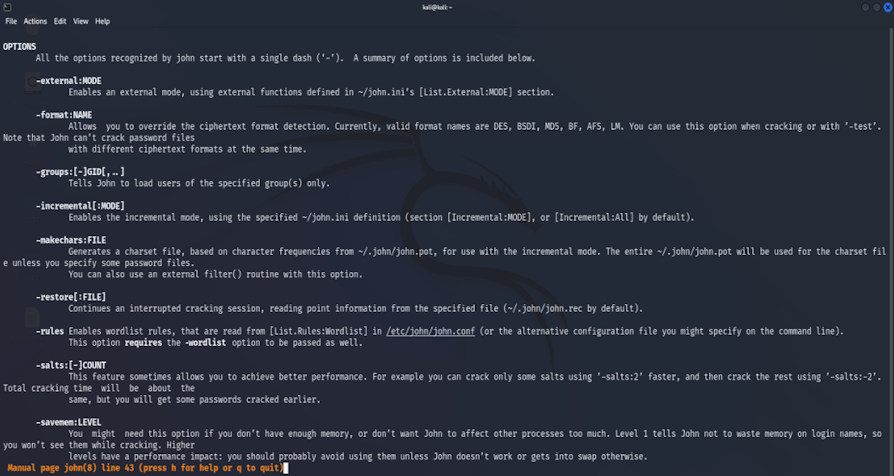

У Джона есть много вариантов; вы можете получить как их подробное описание, набрав «man john», так и краткое описание, набрав «john» в терминале.

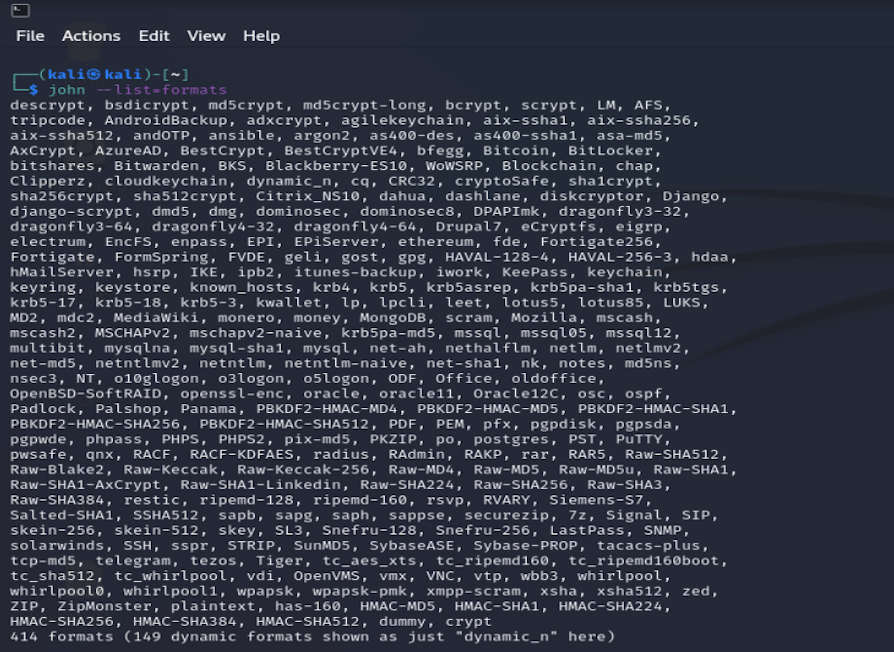

Он может обрабатывать большое количество хешей или форматов файлов. «john --list=formats» показывает все параметры, поддерживаемые инструментом.

Практический пример атаки

Теперь давайте попробуем использовать John для защищенного паролем PDF-файла «prova.pdf». Файл защищен «простым» паролем из 5 символов и 2 цифр.

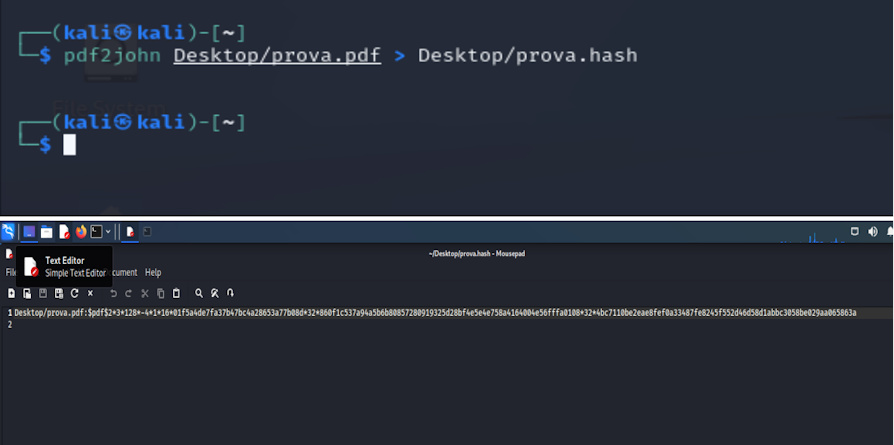

1) Рассчитываем хэш файла

Содержимое файла «pdf.hash»

Ранее мы видели, что мы можем выполнить атаку методом перебора и атаку по словарю, давайте попробуем протестировать их обе.

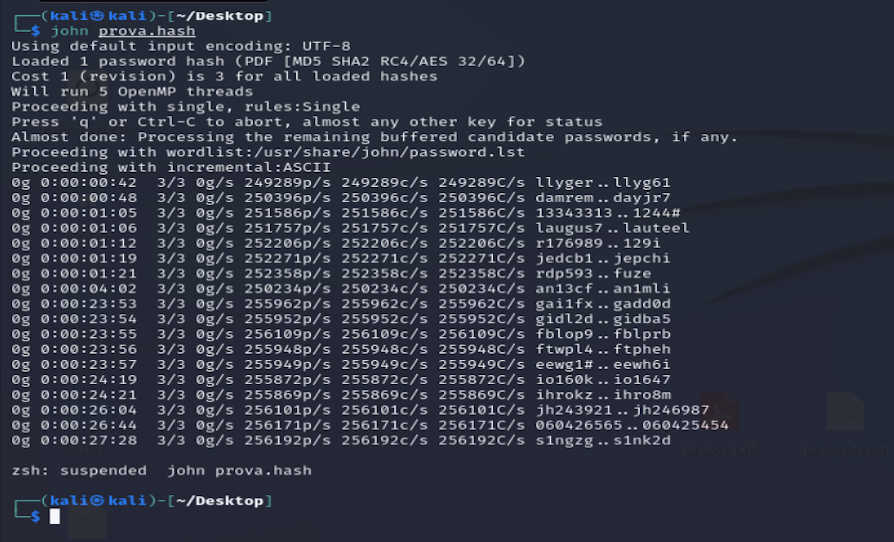

2) Атака грубой силой

Джон перепробовал все возможные комбинации почти 30 минут, но так и не смог найти пароль. Он мог бы продолжать гораздо дольше и в конце концов нашел ее, но суть этого примера не в этом.

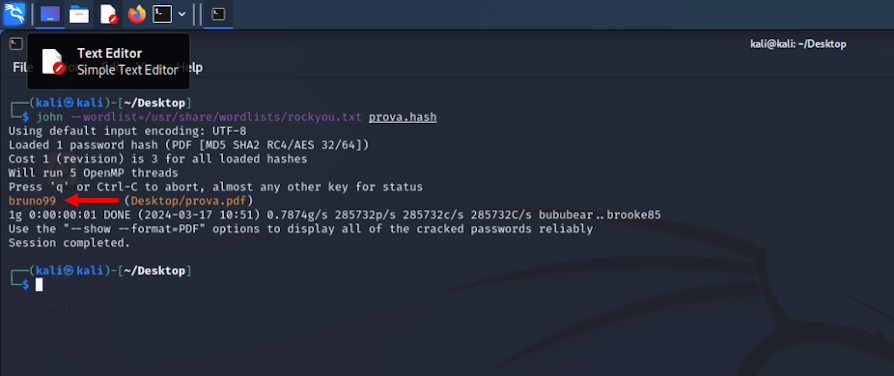

3) Атака по словарю

При атаке по словарю с использованием текстового файла с открытым исходным кодом (https://github.com/zacheller/rockyou), Джон расшифровал хэш в 1 второй.

Это позволяет нам понять, насколько важно злоумышленнику не только иметь подходящие инструменты для атаки, но и иметь информацию о жертве, чтобы построить «специальный» словарь. В отличие от атаки методом перебора, которая ищет все возможные комбинации символов, атака по словарю использует конкретные знания о жертве. Эта информация может включать имена, важные даты, ключевые слова или другую личную информацию, которая может использоваться в качестве паролей (имена родственников, домашних животных и т. д.).

Поэтому понимание атаки по словарю и принятие мер по смягчению ее последствий имеет важное значение для защиты личной и деловой информации.

Заключительные советы по предотвращению таких атак

Увеличение вычислительной мощности требует более длинных и сложных паролей. Вот несколько ключевых советов по выбору надежного пароля:

• используйте не менее 8-12 символов и более: чем длиннее, тем лучше;

• используйте сочетание букв, цифр и символов;

• не используйте общеупотребительные словарные слова или личную информацию;

• не используйте один и тот же пароль повторно на разных сайтах или в приложениях;

• регулярно меняйте пароли;

• Если возможно, внедрите двухфакторную аутентификацию.

Безопасность надежного пароля является фундаментальным аспектом повседневной жизни каждого из нас. Внедрение других мер безопасности, таких как использование антивирусного программного обеспечения, еще больше улучшит защиту от киберугроз; Однако мы не должны забывать, что злейшим кибер-врагом человека является сам человек, поэтому мы должны работать в первую очередь над собой, а затем над своими ИТ-устройствами.

1 (Источник: https://www.openwall.com/john/)