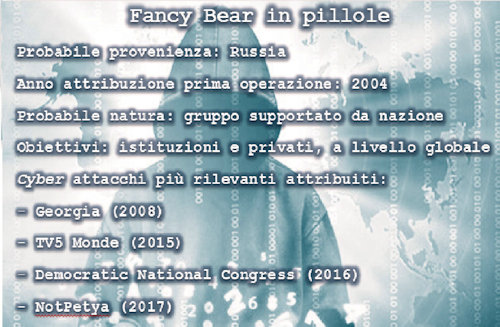

Вселенная групп хакер он чрезвычайно обширен и разнообразен. Как упоминалось в предыдущих статьях, в то время как «хорошие», так называемые белая шляпа o этический хакер, представляют собой реальный ресурс для компьютерной безопасности, однако он никогда не эксплуатируется достаточно, эти «плохие» ярости в киберпространстве наносят ущерб, который иногда очень велик. Более того, последние, часто сотрудничая друг с другом, поддерживают деятельность преступных организаций, политических или террористических движений или, опять же, правительственных или частных интеллект, безопасности или обороны. В частности, существует группа хакер которая в течение нескольких лет была предметом обширных исследований и исследований со стороны многих стран и компаний по обеспечению безопасности, поскольку это было бы каким-то образом связано с российским правительством и, в частности, с его мощными службами военной разведки (Glavnoje Razvedyvatel'noje Upravlenije - ГРУ). Эта ячейка, к которой кодовые имена Необычный медведь, APT28, Пещерный шторм, Sofacy Group, Sednit e стронций он считается одним из наиболее активных и эффективных в глобальном масштабе. Также его история, как и история Уравнение группы (против статья), неразрывно взаимосвязаны с политическими и военными событиями международного масштаба, но не только. Как вы увидите позже, в «видоискателе» Необычный медведь Многие политические деятели в правительстве России тоже закончили бы.

Мы приходим к характеристикам, которые различают рассматриваемую группу. как Уравнение, Необычный медведь специализируется на интеллект проводимых в киберпространстве, посредством Усовершенствованная стойкая угроза (APT). Таким образом, даже хакеры этой группы очень умело внедряются в сети других, используя уязвимости (в этом случае, особенно те, которые неизвестны даже производителям аппаратное / программное обеспечение - так называемые уязвимости нулевого дня) и провести долгосрочную шпионскую деятельность, не будучи обнаруженной.

«Любимые жертвы» Необычный медведь это компании и организации, работающие в сфере аэрокосмической, энергетической, оборонной, информационной, правительственных учреждений и политических диссидентов против российского правительства. Большинство целей сосредоточено в бывших советских республиках, но камера также действует во всем мире, ведущие кампании с иногда резкими результатами. Аналогии с американской конкурирующей группой Уравнение их много, среди которых выделяются как минимум три других:

- Необычный медведь работает, по крайней мере, с 2004, поэтому эта ячейка также приобрела большой опыт в проведении операций в киберпространстве.

- Операции группы основаны на организации, которая может быть поддержана только нацией, способной выделять на нее значительные ресурсы, как финансовые, так и личные. В дополнение к оперативным кибер- вещественные тогда операции Необычный медведь они, безусловно, привлекают интеллект оборудованный персоналом и инструментами для анализа огромного объема данных, которые взяты из многочисленных цель.

- Российская ячейка не подвержена ошибкам, так что, в частности, она может быть очень дорогой.

Прежде чем повторять действия Необычный медведь необходимо сделать обычную посылку, как бы удобнее, чем когда-либо, когда дело доходит до группы хакер специализируется на кампаниях APT. Фактически, в этом случае сложность атрибуции атак также добавляется в том, что они не могут точно определить датировку. В целом, если и когда можно обнаружить кампанию APT этой группы, есть много трудностей в возвращении к точному моменту, в котором она началась. Более того, в целом, этот тип нападения длится месяцами или даже годами, поэтому становится очень трудно количественно определить причиненный ущерб, то есть данные, полученные Необычный медведь и польза, которую они принесли тем, кто смог их эксплуатировать. Наконец, по крайней мере в одном случае эта группа намеренно попыталась бы атаковать другую связанную ячейку кибер-, пытаясь сделать исследования еще более сложными. Поэтому мы видим не исчерпывающее резюме основных операций Необычный медведь.

В 2008, в контексте кризиса между Россией и Грузией, группа должна была предшествовать и сопровождать въезд российских войск на иностранную территорию, начав серию нападений на многочисленные грузинские сети и правительственные объекты. Это, в дополнение к созданию хаоса среди местного населения, похоже, также частично отразилось на работе некоторых грузинских военных подразделений.

В 2008, в контексте кризиса между Россией и Грузией, группа должна была предшествовать и сопровождать въезд российских войск на иностранную территорию, начав серию нападений на многочисленные грузинские сети и правительственные объекты. Это, в дополнение к созданию хаоса среди местного населения, похоже, также частично отразилось на работе некоторых грузинских военных подразделений.

Позже, между 2014 и 2017 Необычный медведь один очень «заинтересован» в ряду личностей, враждебных политике правительства России. Среди этого Михаила Ходорковского, руководителя промышленной энергетической группы (в настоящее время в изгнании после отбытия десятилетней тюрьмы), которая в прошлом поддерживала правительство, а затем выступала против него, Мария Алехина, член музыкальной группы Pussy Riot's враждебно настроенный к Кремлю и Алексей Навальный, лидер антикоррупционной партии, который «бросил вызов» Путину на недавние президентские выборы, а также все его персонал, Деятельность этих людей и других политических активистов будет постоянно «контролироваться» сотой, компрометировать и контролировать свои ИТ-устройства и аккаунт электронной почты, социальные сети и других коммуникационных приложений через Интернет.

Однако в декабре 2014 было установлено, что Необычный медведь он сумел проникнуть в сети немецкого парламента, и в течение шести месяцев он перепрофилировал нескончаемый объем данных.

Однако в апреле 2015 группа стала главным героем настоящего саботажа, из контуров еще не полностью выясненных. Притворившись фантомной ячейкой хакер из Cyber Халифат, утверждал, что атака привела к полной блокаде деятельности дюжины спутниковых каналов французской группы TV5 Monde в качестве возмездия против использования войск через Альпы в борьбе против Даэша. В течение более трех часов каналы были закрыты, и из счетов Facebook и Twitter на телевидении были отправлены некоторые бредовые новости, восхваляющие борьбу с неверными. Атака была настолько хорошо изучена и подготовлена, что вызвала такой урон, что TV5 был готов даже закрыть свои двери. Позже, углубленные исследования показали, что инфраструктура управления и контроля была прослеживаема для атаки, без сомнения, Необычный медведь. Но почему группа действовала таким образом? Использул ли он ложный мотив терроризма для «общего теста» более разрушительной атаки или более платной цели? Никто этого не знает. Дело в том, что на этом этапе камера продемонстрировала все возможности проникновения в сеть и полностью отключила ее от всех устройств (кажется, группе во время этой атаки удалось даже взять под контроль автоматические камеры в телевизионных студиях).

В мае следующего года, Необычный медведь целенаправленных банков в нескольких странах и в августе начала кампанию против НАТО и Белого дома, нацеливаясь на элементы с ложными сообщениями электронной почты. Эти сообщения содержали вложение, которое на самом деле было вредоносных программ предназначенный для преодоления ИТ-защиты сетей и открытия канала связи с помощью блока управления и управления группой.

В 2016 Всемирное антидопинговое агентство рекомендовало дисквалификацию российских спортсменов на Олимпийских играх после открытия так называемой обширной кампании «государственного допинга». В ответ, в августе сеть Агентства была предметом вторжения Необычный медведь, которые распространяли в Интернете серию информации об американских спортсменах, которые были предоставлены по состоянию здоровья, некоторые исключения в использовании допинговых препаратов.

В том же году группа попыталась нанести удар как журналисту, так и немецкому агентству по безопасности полетов, которые расследовали вопрос об уничтожении полета 17 авиакомпании Malaysia Airlines по украинскому небу. В частности, в то время как обоим удалось собрать важные признаки вины против российского правительства. Это проблема, которая по-прежнему вызывает споры, но в любом случае расследование аварии никогда не подвергалось риску Необычный медведь.

Впоследствии, что можно было бы справедливо считать лучшим «ударом» группы: была зафиксирована атака в центре демократической системы соперничающей сверхдержавы бывшего советского правительства в связи с президентскими выборами в США 2016. Мы уже писали об этой истории, подчеркнув потенциальный эффект, который он мог сыграть в гонке Белого дома (против статья), и теперь добавлена часть, которая, если будет подтверждена, будет подчеркивать обязанности ГРУ и, скорее всего, Необычный медведь. Летом 2016, в полной избирательной кампании, из сервер из Демократический национальный конгресс (DNC) было собрано огромное количество данных, в том числе тысячи писем, связанных с кандидатом Хиллари Клинтон, и информационные досье о тогдашнем претенденте Дональд Трамп. Независимо от реального влияния на избирательную кампанию (которая медленно развивается), кибер-операция была бесспорным стратегическим успехом. Однако некоторые тактические ошибки, допущенные хакерами, позволили исследователям отнести к ним отцовство Необычный медведь, Если это возникло почти сразу (а также тот факт, что другая российская группа - Уютный медведь, проводил бы параллельную операцию одновременно, чтобы повредить DNC), всего несколько недель назад было обнаружено так называемое «курящее оружие», что свидетельствует о прямом участии ГРУ в этом деле. Специальный прокурор, который проводит расследования, известные как Russiagate, о предполагаемом вмешательстве Кремля в выборы в США и о роли Трампа и его окружения, собрал доказательства, собранные охранной компанией, недавно опубликованной онлайн-сайтом, которая продемонстрировала бы полное вовлечение российской разведки в нападение на DNC , В частности, такие расследования докажут, что информация, полученная от демократических серверов, будет передана агентом ГРУ для консультанта, чтобы вскоре после этого стать президентом США. И если верно, что Необычный медведь связан с ГРУ, следует, что эта ячейка сыграла важную роль в рассматриваемом вопросе.

Однако группа не размещала цель только политического, экономического или финансового характера, настолько, что, будучи связанным с военной отраслью российской разведки, по крайней мере в двух обстоятельствах она предприняла бы действия в контексте кризисов, которые видели использование вооруженных сил. В частности, как упоминалось выше, это произошло в Грузии в 2008 и совсем недавно в течение двухлетнего периода 2014-2016 в Украине. Последний случай символичен: узнал, что армия бывшей советской республики использовала один Приложение самопроизвольный на основе операционной системы Android, чтобы направить стрельбу из старых гаубиц D-30, выпущенных во время «холодной войны», Необычный медведь он бы ввел в обращение измененную специальную версию. Приложение не оригинально, в дополнение к тому, что, казалось бы, выполняют те же функции, что и настоящие, на самом деле он также передал позиции артиллерийских орудий в центр командования и управления в России. Результат: около 20% всего арсенала украинского тучного, сметенного с «необъяснимой» точностью.

Однако группа не размещала цель только политического, экономического или финансового характера, настолько, что, будучи связанным с военной отраслью российской разведки, по крайней мере в двух обстоятельствах она предприняла бы действия в контексте кризисов, которые видели использование вооруженных сил. В частности, как упоминалось выше, это произошло в Грузии в 2008 и совсем недавно в течение двухлетнего периода 2014-2016 в Украине. Последний случай символичен: узнал, что армия бывшей советской республики использовала один Приложение самопроизвольный на основе операционной системы Android, чтобы направить стрельбу из старых гаубиц D-30, выпущенных во время «холодной войны», Необычный медведь он бы ввел в обращение измененную специальную версию. Приложение не оригинально, в дополнение к тому, что, казалось бы, выполняют те же функции, что и настоящие, на самом деле он также передал позиции артиллерийских орудий в центр командования и управления в России. Результат: около 20% всего арсенала украинского тучного, сметенного с «необъяснимой» точностью.

Еще совсем недавно, в прошлом году Необычный медведь он был бы виновен в распространении вымогательства NotPetya, о котором мы уже писали в прошлом (против статья). Это одна из худших атак всех времен, которая с момента ее первой первоначальной цели, опять-таки Украина, быстро распространилась без глобального контроля, нанеся ущерб в несколько миллионов долларов (против статья).

Наконец, в феврале этого года, с приближением зимних Олимпийских игр, Всемирное антидопинговое агентство стало объектом новой атаки, подобной той, что и 2016, российской группой. Также в этом обстоятельстве мотивом было бы возмездие за исключение из спортивного соревнования российских спортсменов.

В заключение, Необычный медведь это, безусловно, одна из групп хакер более активными как на внутреннем фронте, так и во внешнем, чтобы иметь собственную страну. Кроме того, это также одна из самых известных ячеек в мире из-за резонанса своих кампаний кибер- и высокая ценность целевых ударов. Более того, если, с одной стороны, Необычный медведь это не особенно гибко в методах, тактике и процедурах, используемых для его операций, с другой стороны, первые отчеты года, выпущенные компаниями безопасности, показывают, что группа значительно совершенствует свои инструменты кибер-, что делает их еще более изощренными. Короче говоря, медведь точит свои когти, а с другой стороны, как говорится, «не шутите с медведем, если вы не хотите, чтобы его укусили»!

Основные источники:

https://www.crowdstrike.com/blog/danger-close-fancy-bear-tracking-ukrainian-field-artillery-units/

http://www.chicagotribune.com/news/nationworld/ct-russian-hacking-20171102-story.html

https://www.welivesecurity.com/2016/11/11/sednit-a-very-digested-read/

(фото: web / МО РФ)