Несколько недель назад я опубликовал статью под названием: «SQL-инъекция: что это такое?", искренне думая сказать вещи, всем известные и поэтому не слишком углубляясь в дело...

За последние недели мне пришлось передумать!

Фактически, многие обращались ко мне с просьбой дать объяснения и недоверчиво относились к возможности проведения подобных атак.

Конечно, вы скажете: «Но с какой планеты они???!». Я не сужу еще и потому, что Я сам каждый день открываю для себя вещи, более или менее банальные для некоторых, о которых я даже не слышал..

Основные вопросы сосредоточены на реальной возможности этой атаки: «Можете ли вы привести мне пример?», они меня спрашивают...

Вот тогда и нужно написать нечто большее, чем уже было сказано в моей предыдущей статье, не столько с технической точки зрения, сколько напомнив некоторые нападки.

Возьмем, к примеру, дело обнародовано Информационная неделя 2009 года. Хакерская группа предположительно турецкого происхождения. М0стед, атаковали веб-сайт армейского завода по производству боеприпасов (McAlester Ammunition Plant в Макалестере, Оклахома) и веб-сайт Трансатлантического центра инженерного корпуса армии США в Винчестере.

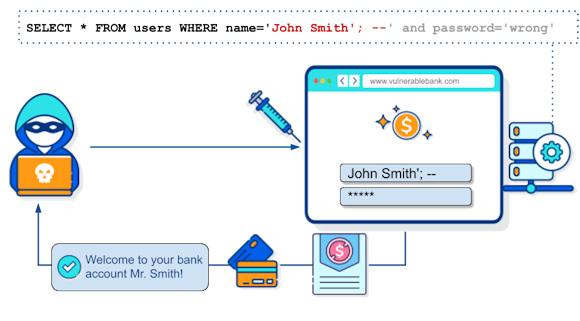

Согласно сообщению, хакеры использовали технику SQL-инъекция использовать уязвимость в базе данных SQL-сервера Microsoft для доступа к веб-сайтам.

Получив доступ, хакеры модифицировали некоторые страницы, вставив сообщения против США и Израиля.

Давайте рассмотрим другой случай. Несколько лет спустя, в 2011 году, Sony Pictures подверглась аналогичной атаке. Около 77 миллионов учетных записей в сети PlayStation были скомпрометированы, оценочный ущерб составил около 170 миллионов долларов. Хакерам удалось получить доступ к базе данных пользователей и личным данным, включая кредитные карты. В этом случае Sony обвинила Anonymous о краже данных кредитной карты, но публично заявил, что не несет ответственности за инцидент.

Естественно, поскольку это SQLi, наибольшему риску подвергаются системы, использующие большие базы данных. Что может быть больше, чем базы данных коммуникационных компаний, таких как поставщики услуг электронной почты?

Фактически, в 2012 году настала очередь Yahoo! Хакерская группа, известная как D33D является вероятным виновником атаки на инфраструктуру Yahoo, в результате атаки было скомпрометировано около 400.000 XNUMX учетных записей.

Я мог бы продолжить с более свежими примерами, но думаю, что более полезно напомнить всем, что этот тип атаки продолжает оставаться одним из наиболее часто используемых, и кажется, что программисты и администраторы баз данных мало чему учатся из истории.

Чтобы подтвердить мои слова, вы можете взглянуть на отчет. Trustwave от июня 2023 года. На основе глобальной сети «приманок» (банки с медом, что означает ложные цели для привлечения хакеров) в отчете анализируются типы атак на базы данных в некоторых чувствительных странах (Россия, Украина, Польша, Великобритания, Китай и США). Государства), пытаясь сосредоточиться на используемых методах и приемах. Интересное чтение для самых любознательных.

Как всегда спасибо друзьям Сицинт.

Для углубления:

- https://www.itnews.com.au/news/hackers-hit-us-army-websites-146603

- https://www.informationweek.com/it-sectors/anti-u-s-hackers-infiltrate-a...

- https://www.theguardian.com/technology/2011/apr/26/playstation-network-h...

- https://www.theguardian.com/technology/blog/2011/may/05/anonymous-accuse...

- https://www.csmonitor.com/Technology/Horizons/2012/0712/Yahoo-hack-steal...

- https://siliconangle.com/2023/06/13/trustwave-report-finds-attacks-targe...

- https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/honeypot...