Среди кибератак, использующих методы внедрение сценария il Межсайтовый скриптинг (XSS) он, безусловно, один из самых известных, и в этой короткой статье я попытаюсь объяснить риски и важную роль, которую играет инструмент под названием WAF (брандмауэр веб-приложений) в качестве первой линии защиты от этих атак.

XSS — это атака, как уже упоминалось, типа инъекции, т.е. при которой скрипт внедряется в веб-страницу, заражая ее и позволяя злоумышленнику украсть различного рода данные у просматривающей страницы жертвы.

Прежде всего, существует два основных типа XSS, так называемый отраженный и Хранится, последний также называется настойчивый.

В обоих случаях целью атаки является использование уязвимости на сайте или веб-браузере и компрометация взаимодействия пользователя с вышеупомянутым приложением, а последствия могут быть вредными для обеих сторон.

в Отраженный XSS браузер жертвы атакован, скрипт находится в ссылке вредоносные, часто отправляемые жертве по электронной почте, ссылке который, по-видимому, является законным, но при нажатии на который запускается размещенный внутри него скрипт, ставя под угрозу сеанс пользователя с приложением, которое он использует.

Данные сеанса, файлы cookie и любые другие конфиденциальные данные будут незамедлительно отправлены злоумышленнику.

Нелло Хранится XSS приложение подвергается прямой атаке, и обычно используются уязвимости веб-сайтов, использующих форму определенного типа, которую должен заполнить пользователь. При ответе приложения пользователь активирует фрагмент вредоносного кода, прикрепленный хакером к сайту. . В обоих случаях пользователь не подозревает о риске, поскольку приложения кажутся вполне законными.

Lo Хранится XSS это, безусловно, более сложный и опасный тип атаки, поскольку он затрагивает каждого пользователя, который обращается к уязвимому приложению, хакер остается скрытым, крадя конфиденциальные данные в течение длительных периодов времени, отсюда и название «Постоянный XSS».

Так как же мы можем защитить наши веб-приложения от атак такого типа?

Как мы хорошо знаем, частные компании и государственные учреждения ежедневно полагаются на правильное функционирование сервисов, доступных в сети. Надежность иПровел на сайте Некоторые из этих сервисов абсолютно необходимы и должны быть сохранены как можно лучше, и чтобы гарантировать их существование, большое количество из них защищено чрезвычайно важной технологией, а именно Брандмауэр веб-приложений или короче, WAF.

WAF — это важная помощь в защите нас от внешних угроз различного рода, от вредоносных атак и от нежелательного трафика на наши серверы, например, защита от ботов, отказ в обслуживании Атаки типа (DOS) инъекция, атаки межсайтовый скриптинг (XSS) изд. SQL-инъекция и многое другое.

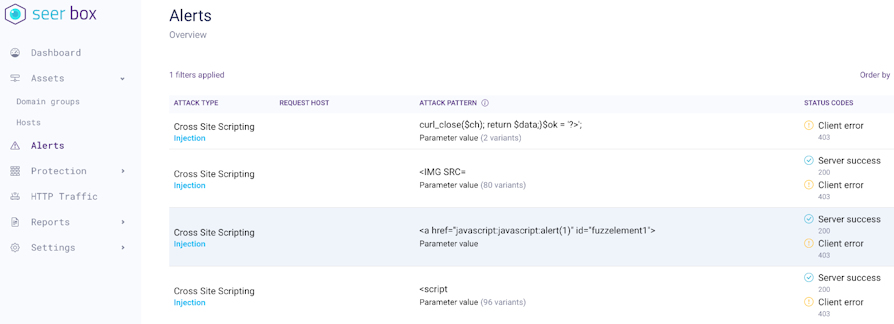

WAF следует рассматривать как важную линию защиты от типовых атак. инъекцияОтслеживая трафик на уровне приложений, они могут идентифицировать одну из таких атак, пока не стало слишком поздно, проверяя потенциально опасные последовательности символов и шаблоны, которые могут указывать на атаку этого типа.

WAF могут предотвратить или заставить нас осознать, что подобная атака происходит, благодаря фильтрации «на основе сигнатур», которой удается блокировать большую часть вредоносных запросов; очевидно, что этот набор правил и списки «вредоносных сигнатур» всегда должны обновляться.

По этой причине WAF поддерживаются группами экспертов, которые работают над постоянным обновлением знаний о векторах атак и правилах их предотвращения.

Очевидно, что WAF не обеспечивают надежную защиту. Потенциал защиты от подобных атак, а также и от других типов, зависит от правильной настройки используемых правил.

WAF анализируют и предотвращают то, что известно, хотя чрезвычайно сложные и никогда ранее не встречавшиеся методы, к сожалению, не будут описаны, существуют также методы байпас межсетевые экраны, которые часто используют лазейки в своей конфигурации.

По этой причине некоторые WAF помогают пользователю проверять рабочие характеристики продукта, предоставляя подробную информацию о типе трафика, полученного от отслеживаемых сервисов, и полученных параметрах, и это не является общей функцией во всех WAF, которые часто предоставляют только журнал с уведомлением об активации используемого правила.

Кроме того, некоторые WAF фокусируются на стратегии обеспечения законного поведения, а не на подходе, основанном на сигнатурах, подобном описанному ранее, стратегии, которая в некоторых случаях может иметь значение и значительно помочь процессу идентификации атаки и в сочетании с возможностью некоторых более сложные WAF, запуск развертывания виртуального исправления даже без остановки службы может обеспечить время безотказной работы, которое редко достижимо с помощью менее продвинутого программного обеспечения.

https://owasp.org/www-community/attacks/xss/ для более подробной информации о xss

https://seerbox.it/ пример WAF без подписи