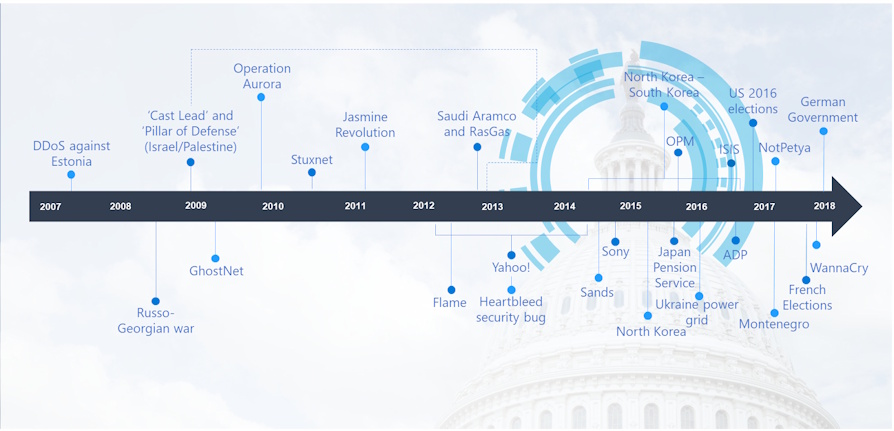

«Идет тихая война. Оружие невидимо, развертывания текучие и его трудно идентифицировать. Это может показаться новой шпионской историей, и все же события, подобные кибератакам, имевшим место во время последних американских выборов, являются лишь некоторыми из самых ярких эпизодов кибервойны, реальностью на полпути между шпионажем и военным актом. Китай, Северная Корея, США, Россия, свободные собаки, веб-наемники. Сценарий обширный и запутанный. Это описание книги Альдо Джаннули и Алессандро Куриони «Кибервойна, грядущая война», и оно очень хорошо представляет сценарий, свидетелями которого мы являемся с 2007 года по сегодняшний день.

В этом сценарии прививается то, что мы наблюдаем в эти дни между США и Ираном, именно это мы можем определить новый гибридный конфликт, имеющий четкую политическую матрицу. Итак, в продолжение того, что было написано несколько дней назад Алессандро Руголо (v.articolo), давайте попытаемся исследовать, также с технической точки зрения, что происходит в эти дни.

Правительство Соединенных Штатов выпустило предупреждение о безопасности в начале года в выходные дни, предупреждая о возможных террористических актах и кибератаках, которые могут быть совершены Ираном после убийства генерала Кассима Сулеймани, которое произошло в аэропорту Багдада американскими военными в пятницу 3 января. Воздушный удар, приведший к смерти генерала Сулеймани, произошел после жестоких протестов и нападений на посольства Ирана со стороны сторонников Ирана.

После убийства генерала Сулеймани иранское руководство и несколько связанных с правительством экстремистских организаций публично заявили, что намерены отомстить Соединенным Штатам настолько, что DHS (Министерство внутренней безопасности) заявило, что «Иран и его партнеры, Как и Хизбалла, они обладают всеми навыками ведения кибер-операций против Соединенных Штатов ".

Без тени сомнения, критически важные инфраструктуры являются основной целью, и, согласно DHS, возможные сценарии атак могут включать в себя «поиск и планирование против инфраструктуры и кибератаки против целого ряда базирующихся в США целей».

«Иран имеет надежную компьютерную программу и может проводить кибератаки против Соединенных Штатов», - сказал DHS. «Иран способен, по крайней мере, проводить атаки с временным разрушительным воздействием на критически важную инфраструктуру в Соединенных Штатах».

Хотя министр внутренней безопасности Соединенных Штатов Чад Ф. Вольф сказал, что «для страны нет конкретной и реальной угрозы», тревога, поднятая Национальная консультативная система по терроризму (NTAS) также предупреждает, что «атака в США может произойти практически без предупреждения».

Компании по кибербезопасности, такие как Crowdstrike и FireEye, считают, что будущие кибератаки могут нанести удар по критической инфраструктуре США, скорее всего, с использованием вредоносного и удаляющего данные вредоносного ПО, такого как хакерские группы, спонсируемые Ираном. они бы сделали в прошлом против других целей на Ближнем Востоке.

Что, возможно, не так хорошо известно, так это тот факт, что иранские хакерские группы неоднократно атаковали цели США в течение прошлого года, хотя кибершпионаж был двумя основными причинами (Тихий Библиотекарь) и по другим финансовым причинам через киберпреступные группы (SamSam Ransomware группа).

Джо Словик, охотник за вредоносными программами для ICS ДрагошПредполагается, что Соединенные Штаты должны принять упреждающий подход и предотвратить некоторые кибератаки.

«Соединенные Штаты или элементы, связанные с Соединенными Штатами, могут использовать этот период неопределенности Ирана для разрушения или уничтожения командных и контрольных узлов или инфраструктуры, используемой для контроля и запуска ответных кибератак, отменяя эту возможность, прежде чем она сможет предпринять какие-либо действия», - сказал он. сказал Словик в посте Блог опубликовано в прошлую субботу.

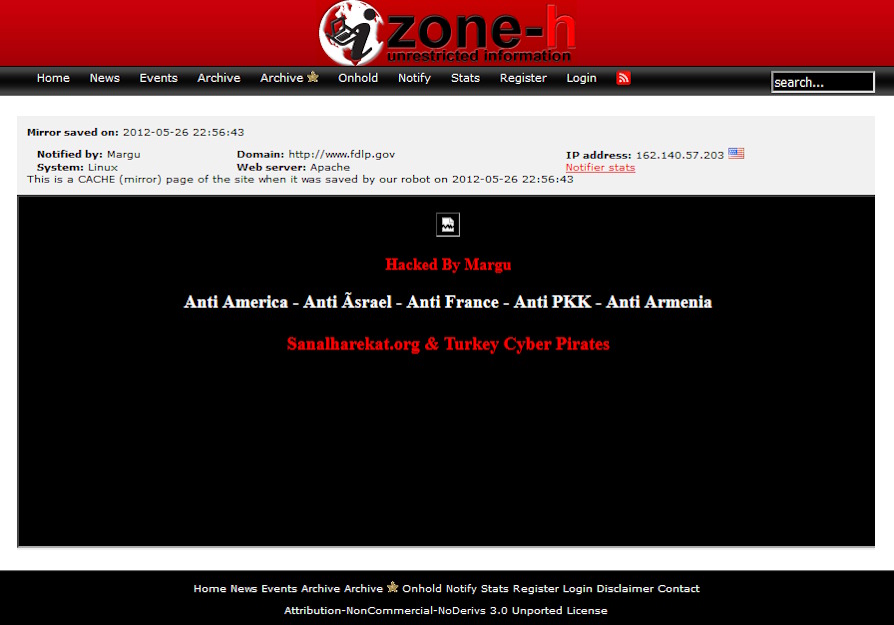

Вниз по потоку от этой статьи не было никаких ответов от хакерских групп, ссылающихся на иранское правительство, хотя мы видели некоторые кибератаки низкого уровня, которые произошли в прошлые выходные в форме искажения некоторых веб-сайтов.

Среди них наиболее значимым является официальный правительственный портал Федеральная депозитарная библиотечная программа (FDLP). Согласно проведенному анализу, который мы описываем ниже, на портале FDLP выполнялась устаревшая установка Joomla, и, скорее всего, она использовала уязвимости, вызванные отсутствием обновления самой Joomla, когда хакеры выполняли порчу.

В любом случае, было бы справедливо отметить, что эти нападения, по-видимому, были совершены субъектами, не связанными с режимом Тегерана, но с длительной историей не особенно изощренных действий по борьбе с клеветой, относящихся к предыдущим годам. Атаки кажутся оппортунистическими и не связаны с запланированными операциями.

На данный момент большая часть последствий, связанных с убийством генерала Сулеймани, кажется, ограничивается политическим фронтом. В качестве примера, правительство Ирана объявило во вторник 7 января, что оно больше не будет соблюдать ограничения, содержащиеся в ядерном соглашении между Ираном и США 2015 года, от которого, однако, США уже в одностороннем порядке отказались. Кроме того, иракский парламент также проголосовал за изгнание американских войск из страны.

Между тем, Государственный департамент США настоятельно призвал граждан США немедленно покинуть Ирак, поскольку их жизнь может оказаться в опасности и оказаться в ловушке среди заговоров и похищений террористов. То, что произошло затем, с запуском иранских ракет, является, пожалуй, только началом того, что мы все хотели бы немедленно прекратить.

Краткий анализ порчи FDLP.gov

Однако мы заинтересованы в понимании того, что произошло в кибернетических терминах и какие факторы привели к порче многих американских сайтов. На момент написания этой статьи их уже было 150. Для этого, как и предполагалось, давайте сосредоточимся на сайте http://fdlp.gov/, Поэтому позвольте мне вначале сказать, что эта порча не является неожиданностью и не обязательно заслуживает большого внимания, но это упражнение, из которого вы можете многому научиться о культуре порчи и из которого вы можете извлечь интересные идеи для будущие исследования.

Порча чрезвычайно проста. Злоумышленники загрузили два изображения и закрыли остальную часть страницы. Они добавили стандартный бит «lol u get Owned» внизу страницы, и, как только страница на сайте была изменена, они посвятили себя запуску автоматических удалений по отношению к другим сайтам благодаря методам SQL-инъекций.

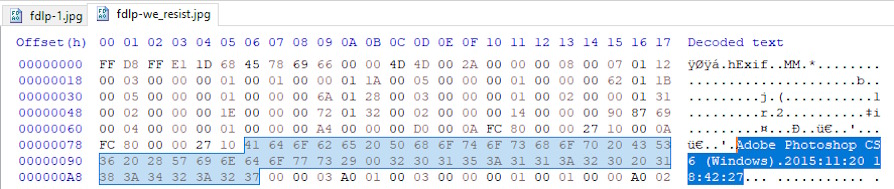

Что оказалось действительно интересным, так это то, что в файле we_resist.jpg были данные типа EXIF, что указывает на то, что они были созданы в 2015 году с помощью Adobe Photoshop CS6. На изображении, расположенном непосредственно ниже, на котором изображен Дональд Трамп (1.jpg), таких данных не было. Поскольку практически все крупные сайты, размещающие изображения, и сайты социальных сетей удаляют эти данные, этот факт сам по себе. Это представляет интересную аномалию.

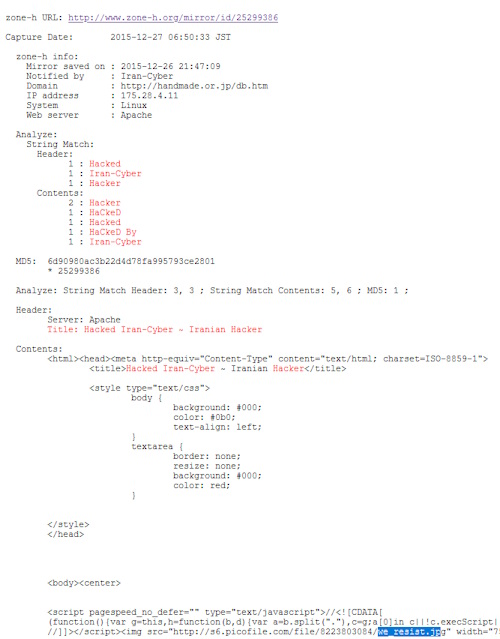

Проведя небольшое исследование в отношении названия изображения, появился сайт «izumino.jp». Этот сайт посвящен сбору метаданных, чрезвычайно актуальных для действий по порче, и, следовательно, позволил нам обнаружить, что имя изображения присутствовало в исходном коде предыдущей порчи.

Изображение было первоначально загружено на сайт хостинга изображений на персидском языке, где оно все еще доступно (http://s6.picofile.com/file/8223803084/we_resist.jpg). Изображение было использовано впервые в 2015 году в нарушение сайта supersexshop.com.br и впоследствии на других сайтах. Об этих повреждениях было сообщено в рейтинге порчи, известном как Zone-H, "IRAN-CYBER", который содержит около 2.447 "уведомлений" о порче, относящихся к концу 2015 года. Стоит отметить, что никто не претендовал на порчу FDLP в зоне -Н.

Начиная с года, когда он был создан в 2008 году, FDLP.gov всегда был базирующимся на Joomla сайтом. Код был изменен за эти годы с изменением модели в 2014 году и различных плагинов, которые были реализованы за эти годы. Однако, глядя на последний исходный код, до порчи, кажется, что многие плагины, такие как MooTools, и внешние зависимости, такие как Bootstrap, не обновлялись с 2012 года.

Теперь, когда мы определили, что большая часть кода не обновлялась с 2012 года, давайте посмотрим на плагины и различные компоненты. Перемещаясь между двумя страницами, мы выделяем следующее:

СМИ / com_rsform

СМИ / com_hikashop

СМИ / mod_rsseventspro_upcoming

Модули / mod_djmegamenu

плагины / системы / maximenuckmobile

Шокирует то, что одна из этих строк была создана без критериев безопасности и, следовательно, с возможностью принимать и публиковать любые изменения, сделанные любым пользователем, без каких-либо административных привилегий.

Если мы посмотрим на RSForm, то очевидно, что он присутствовал с 2014 года на странице fdlp.gov/collection-tools/claims и что в текущей версии были обнаружены уязвимости более полутора лет, о чем сообщают КорольСкрупеллос.

Короче говоря, до конца, к сожалению, весь мир - это страна.

примечание:

порча - Английский термин, который, как и его синоним искажения, имеет буквальное значение «шрам, порча», на итальянском языке редко используется для порчи), в области информационной безопасности он обычно имеет значение незаконного изменения домашней страницы веб-сайта ( свое «лицо») или измените, заменив их, одну или несколько внутренних страниц. Практика, которая проводится неуполномоченными лицами и не известна тем, кто управляет сайтом, является незаконной во всех странах мира.

Сайт, который подвергся этому типу порчи, заменяет свою главную страницу, часто вместе со всеми внутренними страницами, экраном, показывающим действие, выполняемое одним или несколькими взломщиками. Причины этого вандализма могут быть разных типов, от демонстрации способностей до идеологических причин. Методы, используемые для получения разрешений на запись для сайта, обычно используют ошибки, присутствующие в программном обеспечении для управления сайтом или в базовых операционных системах; случай использования методов социальной инженерии встречается реже.

источники:

https://www.zdnet.com/article/dhs-iran-maintains-a-robust-cyber-program-...

https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-t...

https://www.justice.gov/opa/pr/two-iranian-men-indicted-deploying-ransom...

https://pylos.co/2020/01/04/assassination-retaliation-and-implications/

https://medium.com/@ Sshell_ / краткий анализ-оф-ДФОП-гов-Deface-980caba9c786