Вы будете получать по крайней мере один раз электронные письма, в которых какой-то деятель, сотрудник неизвестного банка в случайной стране, попросил вас за несколько тысяч долларов, чтобы открыть практику, с помощью которой вы бы нашли миллионеров из от момента к моменту.

Эти типы писем обычно помечаются как спам и они являются примером того, как злоумышленники пытаются использовать наибольшую уязвимость компьютерной системы, а именно человека.

Этот тип атаки называетсяфишинг», Или попытка использовать достоверность имени или логотипа, чтобы побудить жертву предоставить личную или учетную информацию, которую злоумышленник собирает и эксплуатирует или перепродает.

Il фишинг это не запатентованная технология ИТ, например, мошенничество против пожилых людей, когда злоумышленник притворяется сотрудником компании, предоставляющей услугу, чтобы иметь возможность войти в дом или быть обманутым. Секретный код указан на счете.

В области ИТ фишинг он широко используется не только для кражи банковских или социальных документов, но и для распространения вредоносных программ (этот тип техники называетсяmalspam").

Обычно, также из-за нормальных человеческих эмоций, мы склонны не придавать веса фишингили мы склонны думать, что «я так невосприимчив к этому ... я могу это распознать».

Ну, совет всегда должен быть подозрительным, и никогда не принимайте эти попытки атаки легко, поскольку некоторые могут быть очень сложными.

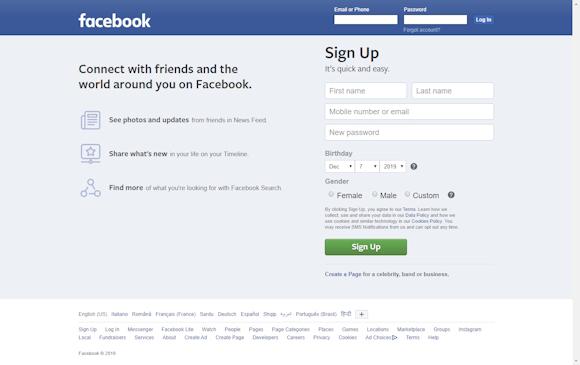

Взять, к примеру, эту страницу (диафрагма - ссылка: https://loremitalia.altervista.org/testp/):

Это «превосходная по пикселям» копия домашней страницы Facebook, созданная специально для меня этой статьей.

Если в этот момент я запустил кампанию фишинг ориентированы на американских пользователей знаменитого Social Networkсколько жертв я могу сделать?

Я также хотел опубликовать демонстрацию (даже если это всего лишь фасад, я, очевидно, не вставлял никакой функции сбора данных), чтобы также продемонстрировать простоту такой атаки.

Чтобы произвести подобную атаку, было достаточно:

- Получить "активы" с сайта (около 30 секунд).

- Измените HTML-код до минимума, чтобы сделать его совместимым, видимым и «ориентируемым» вне серверов платформы (около 60 секунд).

- Загрузить его на хостинг (около 15 секунд).

- Измените htaccess (посмотрим, что это такое - примерно через 20 секунд).

Для тех, кто проводит подобные атаки «для бизнеса», добавление функции резервного копирования данных занимает максимум 10 минут.

На практике идти спокойно и заботясь о «контенте», эксперт «фишер» может построить успешную кампанию за четверть часа.

Аналогичным способом можно создавать кампании для веб-приложений, созданных с рамки современный как Угловой, реагировать o Vue.

L '.htaccessэто также делает это.

I рамки Вышеупомянутые были созданы, чтобы облегчить разработчикам создание приложений, которые сразу же работали как многоплатформенные приложения на разных устройствах и сразу поддерживали «отзывчивый» дизайн, то есть сразу адаптировались к экранам различных форматов и размеров.

Учитывая их структуру, приложения выполняются непосредственно в браузере, что позволяет избежать обременительной работы серверов.

Компонент, который позволяет приложению работать, называетсяработник службы».

Структура приложений, созданных с помощью богов рамки он может быть очень сложным и структурированным в различных подпапках.

Очевидно, что фишер он не всегда может точно воспроизвести работника службы (почти никогда не сказать правду), поэтому он работает над тем, чтобы загрузить «ресурсы» с сайта.

«Ресурсы» - это файлы CSS и Javascript (CSS - это язык, который описывает, как должна отображаться графика сайта - его можно сравнить с «графическим движком» для веб-страниц, тогда как Javascript позволяет различным компонентам работать, пример я сообщения которые появляются на сайтах, чтобы заставить нас принять я печенье).

Набор HTML, CSS и Javascript позволяет сайту функционировать точно так, как должен, поэтому, как только фишер имеет эти компоненты, структуру приложения и домашнюю страницу для отображения, ему не нужно делать ничего, кроме загрузки этой «смоделированной структуры» внутри хостинг и изменить.htaccess.

Файл «.htaccess»(точка впереди не ошибка), это файл конфигурации с надписью апаш ( Веб-сервер) как должна работать папка или целое PHP-приложение.

PHP - это язык программирования для Интернета, который позволяет создавать приложения, которые, в отличие от рамки выше, "серверная сторона", то есть все операции выполняются сервер а не браузер.

апаш поддерживает приложения PHP, а через файл ".htaccess" фишер он говорит апаш где взять домашнюю страницу.

Таким образом, какой бы сложной ни была структура приложения, фишер он может уважать это, будучи в состоянии «воспроизвести» любую страницу, какую пожелает (избегая любых графических ошибок).

Такой атаки очень трудно избежать, если вы не будете особенно осторожны, но если вы находитесь перед компьютером, вы все еще можете проверить адрес браузера.

Для этой демонстрации, например, вы можете прочитать это https://loremitalia.altervista.org/testp/ который, конечно, не является адресом Facebook.

Но можем ли мы действительно чувствовать себя в безопасности, просто проверив ссылку?

В общем, совет всегда обращать внимание на то, какие данные вы вводите и где, но это не всегда так просто.

Можно заметить кражу данных, так как в большинстве случаев после ввода учетных данных Пользователь перенаправляется на страницу ошибки, потому что остальная часть структуры веб-сайта и информация, к которой пользователь должен получить доступ не известны (пока), для которых они не могут быть воспроизведены.

Если вы не понимаете, что попали в ловушку, последствия могут быть серьезными: обычно целью является кража личных или промышленных данных, кража банковских реквизитов или (через malspam), заразить устройство пользователя, чтобы заставить его неосознанно сделать «соучастником» преступника (сеть такого типа, образованная «зомби» ПК, контролируемым злоумышленником удаленно, называется «ботнет»).

Из-за серьезности этих последствий всегда желательно внимательно следить за ссылкой на страницу, на которой вы просматриваете, отправителем полученных вами электронных писем и любыми указанными ссылками.

Много раз, чтобы узнать, является ли это мошенничеством, просто щелкните правой кнопкой мыши, нажмите «скопировать адрес» и вставьте его в блокнот. Вы сразу заметите, является ли это оригинальной ссылкой или мошенничеством.

Если вы получаете повторяющиеся электронные письма такого типа, вы можете отправить отчет, выполнив определенную процедуру, через веб-сайт. https://www.commissariatodips.it/

Иногда этого недостаточно, и бесчисленные уязвимости в программном обеспечении или вредоносные приложения помогают плохим парням.

Например, в то время как на компьютере мы можем установить антивирусное, антиспамовое и «репутационное» программное обеспечение, которое помогает нам различать, просматриваем ли мы на безопасном сайте или нет, вопрос меняется для мобильных устройств.

Защитить навигацию на смартфонах гораздо сложнее, потому что нет хорошо разработанных пакетов защиты, а также потому, что на смартфоне мы связаны с «приложениями», которые ведут нас к запрашиваемой нами услуге.

Приложения (любого сервиса) обычно подвергаются тщательному тестированию перед их выпуском и, как правило, получают постоянные обновления, но, как мы хорошо знаем, они «основывают» свои основы на операционной системе смартфона, которая представляет собой гораздо большую и более экосистему. склонны к уязвимостям.

Например, недавно была обнаружена уязвимость, которая называетсяStrandHogg», Что влияет на все версии Android.

Эта конкретная уязвимость использует систему многозадачности операционной системы, то есть системы, которая позволяет одновременно открывать несколько приложений.

Уязвимость, если быть точным, использует определенный элемент управления системы Android называется «taskAffinity», которая позволяет приложению (даже вредоносному) принимать любую «личность» в вышеупомянутой многозадачной системе.

Используя эту уязвимость, вредоносное приложение может «занять место» (технически «угон») исходного приложения.

Это позволяет перенаправить пользователя на ложный экран и, таким образом, иметь возможность красть учетные данные, а также преодолевать двухфакторную аутентификацию (например, мы думаем о банковских приложениях и контрольных SMS).

Также в этом случае фишер это может украсть наши данные, и пользователю гораздо сложнее понять, что происходит.

Однако верно также и то, что вредоносное приложение должно быть установлено на смартфоне жертвы, поэтому необходимо внимательно следить за тем, что установлено.

Такие компании, как Google и Apple, которые управляют крупнейшими в настоящее время рынками, систематически удаляют множество вредоносных приложений, но пользователь всегда должен быть крайне осторожен, чтобы не было проблем.

Теперь давайте подумаем о том, что может принести атака фишингна этот раз нацеливаясь на весь штат.

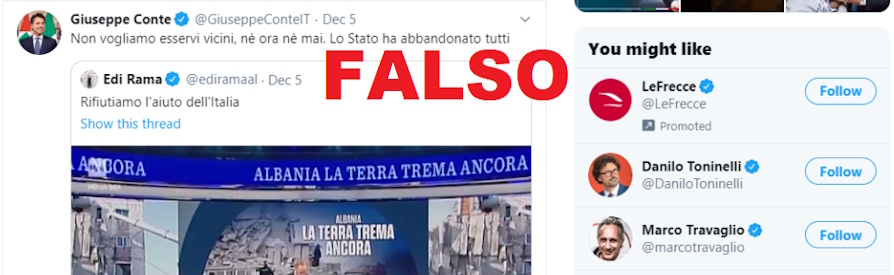

ВНИМАНИЕ: СКРИНШОТ, КОТОРЫЙ СЛЕДУЕТ, ЛОЖЬ, И ЕГО СОЗДАН ЦЕЛЬ КАК ДЕМОНСТРАЦИЯ.

Как упоминалось ранее, это подделка, и это просто демонстрация, созданная специально для статьи, но давайте проанализируем это подробно:

Как вы понимаете, если бы это было правдой Tweetскандал и возможный разрыв отношений между двумя странами.

Но мы знаем, что это не реально, это просто демонстрация, но зачем это делать?

Кибератаки никогда не бывают случайными и часто имеют корни в геополитических ситуациях соответствующих стран.

Подобные кибератаки обходятся дешево, не вызывают жертв и вряд ли могут быть объяснены, поэтому полезно оказывать давление на страну, создавать управляемую дестабилизацию и в то же время сохранять дипломатические каналы открытыми.

«Подделка», как на скриншоте выше, может быть полезна для дестабилизации общественного мнения.

В тот момент, когда кто-то пошел, чтобы проверить наличие Tweetможно всегда думать, что оно было удалено, оставив сомнение в живых.

Такое поведение, типичное для поддельные новостиЭто полезно для создания разногласий в общественном мнении, которое, в зависимости от политических предпочтений, может верить или не верить в то, что этот пост является правдой.

Эту технику также можно использовать, чтобы «отвлечь» общественное мнение от конкретной проблемы.

Чтобы максимизировать эффективность такой кампании, сравнительно новый метод называетсяdeepfake».

Il deepfake это специальная техника, которая позволяет обрабатывать изображение путем наложения и изменения исходного изображения с помощью искусственного интеллекта, создавая таким образом ложное неотличимое от исходного изображения.

Этот метод широко используется, и случай deepfake в эфире программы Striscia la Notizia (ссылка на видео: https://www.youtube.com/watch?v=E0CfdHG1sIs)

Сделать видео deepfake необходимо использовать видеокарту NVIDIA, поддерживающую архитектуру CUDA, то есть позволяющую обрабатывать вычисления параллельно.

Поэтому в настоящее время достаточно использовать обычный игровой компьютер и программное обеспечение, которое можно найти в сети.

Нормально ожидать, что для тех, у кого достаточно ресурсов, очень легко создавать структуры, кампании и страницы / изображения / видео, которые сделаны настолько хорошо, что могут привести к широкомасштабной и высокоэффективной атаке.

Вы все еще можете защитить себя от всего этого, и я хотел бы сделать предложение: как вы видели, как бы ни была сложна операция, здесь цель атаки - не машина, а один человек, которая представляет наибольшую «уязвимость», так как собственный опыт и эмоции могут влиять или не влиять на суждение.

Чтобы защитить себя, необходимо «идти в ногу со временем», без ущерба, диктуемого политическим цветом или личными предпочтениями, анализируя различные ситуации в соответствии со своим собственным здравым смыслом, пытаясь выяснить, не стать ли жертвой мошенничества или не играть в игру тех, кто привлекает прибыль от дестабилизации.

Для углубления:

https://promon.co/security-news/strandhogg/

https://it.wikipedia.org/wiki/Phishing

https://it.wikipedia.org/wiki/Deepfake

https://it.wikipedia.org/wiki/Rete_neurale_artificiale