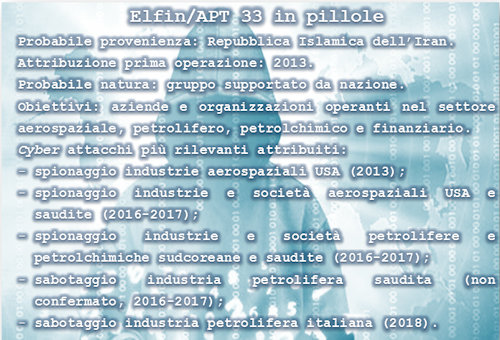

Elfin, «Elfo» на итальянском языке, является кодовым названием, которое компания Symantec, занимающаяся компьютерной безопасностью, приписывает группе хакеров, которая, предположительно, каким-то образом связана с Исламской Республикой Иран. Этот псевдоним, безусловно, более привлекательный, чем анонимный аббревиатура APT 33, под которым эта организация широко известна, не должен вводить в заблуждение. Напротив, волна кибератак, охватившая итальянскую компанию SAIPEM в декабре прошлого года (итальянская компания, предоставляющая услуги компаниям, работающим в нефтяном секторе, - против статья) показывает, что Эльф способен бить даже сильнее, чем в прошлом.

APT 33 имеет историю, которая, хотя и сравнительно недавняя по сравнению с событиями других кибер-групп, весьма респектабельна как с точки зрения доказанных возможностей атаки, так и с точки зрения ценности пораженных целей. В частности, исследователи проблем кибербезопасности следуют за операциями Эльфина с 2013, но не исключают, что группа сделала свои первые шаги в киберпространстве с нескольких лет назад. Аналитики считают, что APT 33 участвует в нескольких кампаниях, проводимых в основном против целей, расположенных в США, Саудовской Аравии, Объединенных Арабских Эмиратах, Катаре и Южной Корее, в частности, в основном это компании и организации, работающие в аэрокосмическом секторе. как военный, так и гражданский, в энергетическом секторе, с особым акцентом на нефтяные и нефтехимические компании, и финансовый.

Следует отметить, что APT 33 действовал двумя различными способами в зависимости от национальности целей. Фактически, по сравнению с США и Южной Кореей, группа в основном проводила кампании кибершпионажа, против компаний и организаций, базирующихся на Ближнем Востоке, вместо этого предпринимались реальные «разрушительные» атаки (блокирование деловой активности, уничтожение данных, повреждение систем и т. д.). Таким образом, это группа со значительными и разнообразными навыками кибернаступления, и по этой причине эксперты считают, что она, вероятно, поддерживается нацией. Более того, кибернетические возможности Elfo со временем все больше совершенствуются, демонстрируя, что в его распоряжении имеются значительные кадровые ресурсы, постоянно обучаемые и обновляемые, а также финансовые ресурсы, необходимые для разработки все более изощренных направлений атак.

В частности, APT 33 для доступа к системам и сетям целей чаще всего использует метод фишинг копьято есть путем отправки искусственных и вводящих в заблуждение электронных писем лицам, занимающим специальные должности в целевой организации (менеджерам, администраторам ИТ-систем, специализированным техническим специалистам и т. д.). Эти мошеннические сообщения воспринимаются эльфами особенно утонченно, так что в большинстве случаев они считаются несчастными оригинальными и представляют особый интерес для выполнения их соответствующих обязанностей. В действительности они побуждают пользователя выполнять определенные, по-видимому, законные операции, которые вместо этого позволяют вводить в целевые системы программное обеспечение, специально подготовленное Elfin, так называемое вредоносных программв обход систем информационной безопасности организации.

Было показано, что группа способна проводить свои атаки, разрабатывая различные модули вредоносных программ взаимодействуя друг с другом, они позволяют APT 33 выполнять незаконные действия, которые могут варьироваться от кражи данных, их уничтожения без возможности восстановления до полной блокировки уязвимых систем. В частности, в последней волне кибератак с участием SAIPEM, вариант вредоносных программ известный как SHAMOON, уже использовался в предыдущих атаках. На этот раз, помимо повреждения памяти компьютеров и серверов, содержащих операционные системы, которые необходимы для их работы, также были удалены все другие сохраненные данные без возможности восстановления с помощью методов, известных в настоящее время. Вкратце, вредоносная программа не ограничивается «форматированием» дисков, но также перезаписывает содержимое несколько раз, следуя точным алгоритмам, чтобы их невозможно было восстановить (в этом случае вредоносных программ Определяется Стеклоочиститель). В конечном счете, SHAMOON может определять не только кратковременную блокировку действий целевого попадания, но также может затруднять действия по восстановлению данных и восстановлению обычных операций.

В отличие от аналогичных предыдущих атак, из первого анализа варианта Стеклоочиститель В последнее время выяснилось, что операция выполнялась через «активную» роль человеческого компонента, то есть посредством выполнения инструкций, данных вручную. Это говорит о том, что «разрушительной» фазе атаки предшествовала массовая кража конфиденциальных данных, которые необходимо было сохранить от возможного случайного повреждения. В связи с этим следует отметить, что в течение этого периода SAIPEM ведет некоторые переговоры о заключении крупных контрактов в районе Персидского залива нефтяной компанией Saudi ARAMCO (которая уже сильно пострадала от аналогичных кибератак в прошлом). Так это про промышленный шпионаж или саботаж? Или как? И цели связаны с простой коммерческой конкуренцией или они направлены на провал переговоров в ущерб определенной части? Это вопросы, на которые пока никто не может дать ответ, выходящий за рамки гипотезы. Чтобы усложнить расследование, наконец, существует тот факт, что атака произошла бы в Индии. Тем не менее, это может быть попытка обмана со стороны группы хакеров, тактика, очень часто применяемая в условиях хорошо спланированных и изощренных кибератак.

В этом неоднозначном контексте аналитики считают, что APT 33 так или иначе связан с Ираном. Аналитики полагают, что, исключая соответствующие общие соображения относительно способности определять отцовство кибератак и определять их отправителей, имеются существенные доказательства точных связей между Эльфином и Институтом Насра, контролируемым иранским правительством и связанным с ними, в свою очередь, с иранской кибер-армией (еще одна группа хакеров). С другой стороны, цели кибер кампаний APT 33 полностью соответствуют определенным аспектам внешней политики Ирана, а также срокам совершения некоторых «разрушительных» атак совпадают с определенными моментами политической напряженности между Исламской Республикой и участвующие страны. Многие другие ключи, собранные путем изучения я вредоносных программ Нанимаемая группой группа поддержит тезис о том, что эта организация будет действовать от имени Ирана. Например, изучив новый вариант Стеклоочиститель был выделен фрагмент программного кода, который на экране отображает отрывок из Корана на арабском языке (см. рисунок).

Точнее, по некоторым данным, APT33 будет создан в рамках амбициозной программы развития кибернетических возможностей как оборонительной, так и наступательной, которая была начата Ираном после известной кибернетической атаки на АЭС в Натанзе в 2010 (против статья). Вероятно, именно в этих обстоятельствах Иран понял реальные возможности кибервойны и, прежде всего, ее драматические последствия в «реальном» мире. Это был особенно болезненный урок, но, видимо, он также стал поворотным моментом. С тех пор, в течение сравнительно нескольких лет, Иран внедрил сложные кибер-возможности, которые изначально были сильно недооценены, а в некоторых случаях также видны с определенной достаточностью.

Точнее, по некоторым данным, APT33 будет создан в рамках амбициозной программы развития кибернетических возможностей как оборонительной, так и наступательной, которая была начата Ираном после известной кибернетической атаки на АЭС в Натанзе в 2010 (против статья). Вероятно, именно в этих обстоятельствах Иран понял реальные возможности кибервойны и, прежде всего, ее драматические последствия в «реальном» мире. Это был особенно болезненный урок, но, видимо, он также стал поворотным моментом. С тех пор, в течение сравнительно нескольких лет, Иран внедрил сложные кибер-возможности, которые изначально были сильно недооценены, а в некоторых случаях также видны с определенной достаточностью.

Стоит напомнить еще раз о чрезвычайной непрозрачности киберпространства, аспекте, в котором отдельные хакеры, разведывательные службы, вооруженные силы, политические активисты, даже террористические или подрывные группы, а также преступные организации, которые благодаря киберпреступности выставляют счета миллионам долларов каждый год. Более того, во многих случаях некоторые из этих субъектов более или менее сознательно взаимодействуют друг с другом, способствуя тому, чтобы сделать кибер-реальность крайне двусмысленной и опасной. Одно можно сказать наверняка, независимо от того, связано ли это с Ираном, будь то группа наемных хакеров или государственных или военных чиновников, а не политических активистов, APT 33 через нападение в декабре прошлого года не только достигли своих тактических целей, связанных с конкретной потребностью, но также дали точное предупреждение всему миру: эльф плох и способен «сильно ударить» по критическим частным и государственным инфраструктурам, которые следует защищать больше эффективно. Короче говоря, Эльфин определенно зачислен в число самых опасных групп хакеров в мире, и его нельзя недооценивать!

Напоследок несколько вопросов. На этот раз казалось бы, что Стеклоочиститель действовал, следуя инструкциям, данным вручную, но что, если в будущем он действовал в условиях полной автономии и избежал контроля над атакующим? Распространение кибер-оружия, из-за которого кто-то упрямо не осознает опасность (возможно, потому, что не может понять ценность, которую данные приобрели в современную эпоху) является вопросом, неоднократно подчеркиваемым Difesaonline, но что еще не решено соответствующими учреждениями. Кроме того, если APT 33 действительно связан с Ираном, почему он не входит в число его целей для нанесения ударов, таких как самые последние израильские удары, учитывая продолжающуюся напряженность между их соответствующими правительствами? Это, возможно, вопрос сдерживания, учитывая, что израильтяне, вероятно, являются наиболее авангардистами в этой области (против статья)? По той же причине, по которой Эльфин не «сильно ударил» по целям США? Если бы это было так, это было бы демонстрацией того, что даже в киберпространстве лучшая стратегия защиты себя состоит в том, чтобы продемонстрировать, что человек способен дать отпор.

Вероятно, после политического лицемерия фасада было бы уместно признать, что в контексте эффективной стратегии кибербезопасности кибер сдерживание должно иметь вес, по меньшей мере, равный весу мер киберзащиты.

Основные источники:

https://www.fireeye.com/blog/threat-research/2017/09/apt33-insights-into...

https://attack.mitre.org/groups/G0064/

https://www.ts-way.com/it/weekly-threats/2018/12/28/weekly-threats-n-42-...

https://www.symantec.com/blogs/threat-intelligence/shamoon-destructive-t...

https://www.zdnet.com/article/shamoons-data-wiping-malware-believed-to-b...

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/shamoon-atta...

https://www.reuters.com/article/iran-cyber/once-kittens-in-cyber-spy-wor...

https://www.cybersecurity360.it/nuove-minacce/saipem-attacco-di-cyber-sa...

www.google.it/amp/s/www.wired.com/story/iran-hacks-nuclear-deal-shamoon -...

www.milanofinanza.it/amp/news/saipem-possibile-commessa-offshore-da-saud ...