Как неоднократно упоминалось на этих страницах и было подтверждено несколько дней назад Делегированным органом Информационная система безопасности республики, Италия отстает от многих европейских стран в принятии национальной структуры информационной безопасности..

Несмотря на огромные масштабы воздействия кибератаки, вызванной сильной взаимосвязью систем и приложений, которая отражает взаимодействие между людьми, компаниями и организациями, каждый может это увидеть. создается впечатление, что многие до сих пор рассматривают кибератаку как событие, последствия которого ограничены, а ответственность легко возложена на. Просто запомни это как атаку вымогателей, не слишком изощренная, вызвала блокаду одного из важнейших нефтепроводов в США, что отразилось на тысячах компаний и миллионах людей.

Незнание последствий кибератаки является причиной инерции, с которой решается этот вопрос. И именно на этом осознании авторитетный представитель нашей Информационный отдел безопасности недавно заявил - не без оснований - что нам нужно переосмыслить то, как мы организуем и управляем безопасностью кибернетического домена: Необходим качественный скачок, который больше не нацелен только на безопасность систем и сетей, анализируемых как автономные объекты, но который в сочетании с этим направлен на обеспечение их безопасности. упругость в случае эффективной атаки. Добавим, что в итальянском контексте необходимо еще раньше усилить все системы и сети для устранения всех уязвимостей и слабых мест, для которых существуют средства защиты и которые, если их не устранить, представляют собой Ахиллесова пята что может сделать неэффективными даже изощренные меры защиты.

Давайте попробуем определить устойчивость в киберпространстве в свете типичных конструкций академического мира и свидетельств управления бизнес-рисками.

Информационные и промышленные системы управления, как и то, что случилось с системами обороны и безопасности наций, явно испытали уязвимость перед продвинутыми киберугрозами. Фактически, многочисленные инциденты показали, что невозможно быть уверенным в том, что ИТ-ресурсы организаций, даже если они спроектированы и поддерживаются в соответствии с лучшими стандартами безопасности, смогут выдержать атаки изощренных, хорошо оснащенных противников, которые нанять комбинации мощностей кибернетика, военные и разведка.

Таким образом, будущая проблема должна решаться, исходя из предположения, что при использовании сетевых ресурсов или в зависимости от них существует высокий риск того, что кто-то нарушит защиту периметра и закрепится более или менее очевидным и более или менее прочным способом. ... внутри периметра безопасности, как рак, растущий внутри живого существа.

Таким образом, будущая проблема должна решаться, исходя из предположения, что при использовании сетевых ресурсов или в зависимости от них существует высокий риск того, что кто-то нарушит защиту периметра и закрепится более или менее очевидным и более или менее прочным способом. ... внутри периметра безопасности, как рак, растущий внутри живого существа.

Отсюда вытекает соображение, что совсем недостаточно ограничиваться индивидуальной защитой активов, что рано или поздно - это только вопрос времени - они будут «проколоты»; но вместо этого необходимо выйти за рамки и создать устойчивые сети, информационные системы и ИТ-услуги, то есть способные предвидеть, сопротивляться, восстановление e соответствовать в неблагоприятных условиях, стрессе, атаках и компромиссах: немного похоже на человеческое тело, которое представляет собой да иммунная система способен поглощать вредные факторы окружающей среды и обеспечивать защитные механизмы, чтобы оставаться здоровым, но при необходимости также имеет системы ремонта автомобилей оправиться от болезней и травм; и что, кроме того, когда ему не удается восстановить состояние здоровья до болезни, он способен адаптироваться к последующему условию.

В течение некоторого времени академический мир предлагал концептуальную модель, которая позволяет разрабатывать устойчивые киберсистемы на основе вышеупомянутой модели «человеческого тела» и которая создает навыки устойчивости на самых ранних стадиях развития жизненного цикла: так называемые устойчивость по дизайну.

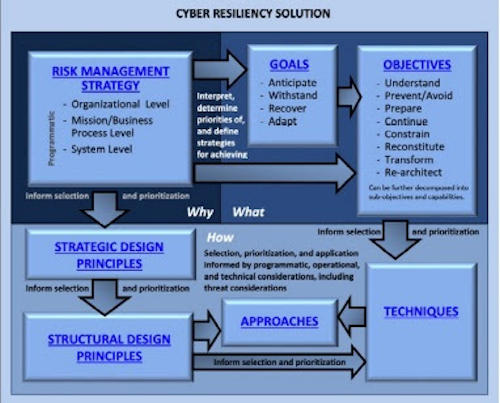

Il Национальный институт стандартов и технологий, по сути, он определил рамки компьютерной инженерии, исходя из определения четырех фундаментальных навыков, а именно: предвосхищатьто есть способность предвидеть проблемы; один из выстоять то есть противостоять стрессу, обеспечивая выполнение задач или функций, которые считаются важными; один из Recover, т. е. восстановление последнего в случае воздействия во время или после аварии; и наконец, Приспосабливать, способность изменять миссию или функции по мере изменения технических или эксплуатационных аспектов или развития угрозы.

Для каждой из этих возможностей предлагается преследовать широкий круг задач: Предотвращать, т.е. предотвращение атак, чтобы исключить их выполнение; Подготовитьто есть выдвинуть гипотезу и проверить серию действий, чтобы противостоять невзгодам; Продолжитьто есть максимизация продолжительности и выполнимости критической миссии системы во время инцидента; Сдерживать, то есть ограничить ущерб; Восстановить, то есть восстановить основные функции; Понимаю, то есть понимать, что происходит, иметь четкое представление об инциденте во время, о состоянии затронутых ресурсов и о зависимостях, которые существуют с другими ресурсами; Transformто есть изменить критическую миссию или функцию, чтобы адаптировать ее к изменившемуся операционному, техническому контексту или контексту угроз; и наконец Реконструкция, то есть изменение архитектуры для более эффективного управления неблагоприятными условиями и изменениями окружающей среды.

Но если четыре возможности и восемь предложенных целей представляют собой «что» делать для получения отказоустойчивых систем в сети, то «как» определяется определением конкретных методов киберустойчивости, которые должны быть реализованы с различными подходами к реализации и в соответствии с определенные принципы проектирования, многие из которых являются предметом исследований и разработок в рамках совместной деятельности академических кругов, компаний и органов государственного управления.

Техники разные. Лишь некоторые из них приводятся в качестве примеров, относящихся к необходимому углубленному анализу.

Техники разные. Лишь некоторые из них приводятся в качестве примеров, относящихся к необходимому углубленному анализу.

Это идет отАналитический мониторинг который обеспечивает мониторинг и анализ свойств системы или поведения пользователя, al Контекстная осведомленность при котором эффективность критических ресурсов системы отслеживается в соответствии с текущими угрозами и действиями реагирования.

Вместо этого другие техники намеренно нацелены на противодействие действиям противника, например: Обман - методы обмана, с помощью которых человек намеревается ввести в заблуждение, запутать противника, например, скрывая от него важные ресурсы или обнажая тайно загрязненные ресурсы; или непредсказуемость, при котором изменения в системе происходят причинно или непредсказуемо.

Другие методы позволяют механизмам защиты работать согласованно и эффективно - Скоординированная защита - или они способствуют использованию подходов неоднородности для минимизации воздействия различных угроз, использующих общие уязвимости, например, в случае методов, называемых Разнообразие.

Профилактические методы, такие как Динамическое позиционирование позволяют динамически распределять или перераспределять функциональные возможности или системные ресурсы, чтобы убрать их из поля зрения злоумышленника; или из Подтвержденная честность которые позволяют установить, были ли скомпрометированы критические элементы системы.

Наконец, другие обеспечивают функциональность избыточности или сегментации.

Короче говоря, технические решения, концептуальные подходы и стандарты качества снова присутствуют и хорошо контролируются академическим и регулирующим миром. Импульс к их контекстуализации в различных локальных областях также будет иметь место благодаря созданию сети Европейские центры цифровых инноваций которые, благодаря созданию региональных консорциумов между университетами, исследовательскими центрами, компаниями и государственным управлением, будут оказывать прямую поддержку малым и средним предприятиям, наиболее подверженным рискам и чья хрупкость может стать причиной слабости всей страны. система.

Это способность государственных и частных организаций понимать новые угрозы; четко представлять интересующие активы и связанные с ними потребности в безопасности и устойчивости; понимать растущую сложность пятой области, чтобы эффективно управлять неопределенностью, связанной с этой сложностью; интегрировать требования, функции и услуги безопасности в управленческие и технические процессы в рамках жизненного цикла разработки систем; и, наконец, отдать приоритет разработке и внедрению безопасных и отказоустойчивых систем, способных защитить деятельность заинтересованных сторон.

Орацио Данило Руссо и Джорджио Джачинто

Для получения дополнительной информации:

https://formiche.net/2021/06/agenzia-cyber-tempo-scaduto-lallarme-di-gabrielli/

https://www.agi.it/economia/news/2021-05-11/colonial-pipeline-ransomware-12504743/

https://ec.europa.eu/commission/presscorner/detail/en/ip_20_2391

https://digital-strategy.ec.europa.eu/en/activities/edihs

https://nsarchive2.gwu.edu/NSAEBB/NSAEBB424/docs/Cyber-081.pdf

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-160v2.pdf

Фото: Армия США / ВВС США / Интернет