«Кибербезопасность - это сложно (возможно, даже невозможно), но представьте на мгновение, что вам это удалось. Там, где необходимо, применяется сильная криптография, протоколы безопасности безупречно выполняют свои функции. В нашем распоряжении надежное оборудование и надежное программное обеспечение. Сеть, в которой мы работаем, также полностью безопасна. Замечательный!

К сожалению, этого пока недостаточно. Эта замечательная система может делать все, что угодно, только при участии пользователей.

Люди часто являются слабым звеном в системе мер безопасности, и именно они постоянно делают их неэффективными.

С точки зрения безопасности математика безупречна, компьютеры уязвимы, сети плохи, а люди просто отвратительны ».

(взято из: "Секреты и ложь: цифровая безопасность в сетевом мире", Брюс Шнайер)

Информация - один из важнейших активов компании..

Информация может составлять коммерческую тайну компании, например, в существующих или возможных обстоятельствах она может служить для увеличения доходов, избежания неоправданных расходов или помощи в сохранении доминирующего положения на рынке товаров, работ, услуг или для получения других коммерческих выгод для компании. компания. Следовательно, такая информация должна быть защищена.

Поскольку люди потенциально переезжают на работу в любую компанию, неизбежно возникает влияние человеческого фактора на все процессы в организации. В том числе процесс защиты конфиденциальной информации.

Любые действия человека, связанные с нарушением режима безопасности, можно разделить на две широкие категории: преднамеренные и непреднамеренные.

Преднамеренные действия включают кража информации от сотрудников, изменение информация или их разрушение (саботаж). Последнее является крайним случаем и требует ретроспективного рассмотрения с привлечением полиции.

в непреднамеренные действия мы имеем в виду, например, потерю носителя информации, уничтожение или повреждение данных по неосторожности. Человек в этом случае не осознает, что его действия приводят к нарушению режима коммерческой тайны.

То же самое относится к любым непроизвольным действиям, совершаемым в интересах не тех людей, часто обманываемым с помощью так называемых методов «социальной инженерии».

Во многих случаях сотрудник не осознает, что его действия могут быть связаны с нарушением режима коммерческой тайны, но в то же время те, кто его спрашивает, четко знают, что он нарушает режим.

Методы социальной инженерии

Все приемы социальной инженерии основаны на особенностях принятия решений человеком.

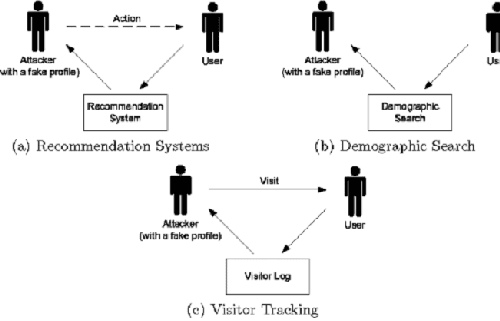

Существуют различные техники и типы социальной инженерии:

- The предлог, это действие, разработанное по заданному сценарию (предлогу). Следовательно, цель (жертва) должна предоставить определенную информацию или выполнить определенное действие. Этот тип атаки обычно используется по телефону. Чаще всего этот метод включает в себя не более чем простую ложь и требует некоторых предварительных исследований (например, персонализации: выяснение имени сотрудника, должности и названий проектов, над которыми он работает), чтобы обеспечить доверие, когда мы представлен к цели.

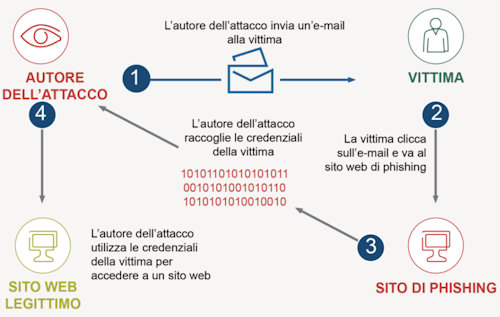

- The фишинг: метод, направленный на получение конфиденциальной информации обманным путем. Обычно злоумышленник отправляет цели электронное письмо, созданное на основе официального письма банка или платежной системы, с просьбой «подтвердить» определенную информацию или выполнить определенные действия. Это письмо обычно содержит ссылку на поддельную веб-страницу, которая имитирует официальную, с логотипом и содержанием компании, а также содержит форму, в которой вам необходимо ввести конфиденциальную информацию, начиная с домашнего адреса и заканчивая ПИН-кодом кредитной карты.

- Троянская лошадь: Эта техника использует любопытство или жадность цели. Злоумышленник отправляет электронное письмо, содержащее вложение с крупным обновлением антивируса или даже новым компрометирующим доказательством против сотрудника. Этот метод остается эффективным до тех пор, пока пользователи вслепую нажимают на любое вложение.

- Дорожное яблоко: этот метод атаки является адаптацией троянского коня и заключается в использовании физических опор. Злоумышленник может поместить компакт-диск или карту памяти в место, где носитель может быть легко найден (коридор, лифт, парковка). Автомобиль выкован как офицерский и сопровождается подписью, призванной вызвать любопытство.

Пример. Злоумышленник может бросить компакт-диск с логотипом компании и ссылкой на официальный сайт целевой компании и пометить его как «Заработная плата руководителя за 2010 квартал XNUMX года». Диск можно оставить на этаже лифта или в холле. Сотрудник может неосознанно взять диск и вставить его в компьютер, чтобы удовлетворить свое любопытство.

- Услуга за услугу: Злоумышленник может позвонить на случайный номер из компании и представиться сотрудником службы технической поддержки, спрашивая, нет ли каких-либо технических проблем. Если таковые имеются, в процессе «исправления» цель вводит команды, позволяющие злоумышленнику запускать вредоносное ПО.

- Обратная социальная инженерия.

Цель социальная обратная инженерия это заставить цель обратиться к агрессору за «помощью». Для этого злоумышленник может использовать следующие приемы:

саботаж: создает обратимую проблему на компьютере жертвы.

реклама: Злоумышленник подсовывает жертве объявление типа «Если у вас проблемы с компьютером, звоните по этому номеру» (в основном это касается сотрудников, находящихся в командировке или в отпуске).

Однако мы можем ограничить процент мошенничества и кражи конфиденциальных данных, которые могут поставить под угрозу наш имидж и нашу повседневную жизнь.

Самая основная защита от социальной инженерии - образование.. Потому что кто бы ни был предупрежден, тот вооружен. А незнание, в свою очередь, не освобождает от ответственности. Все сотрудники компании должны знать об опасностях раскрытия информации и способах ее предотвращения.

Кроме того, у сотрудников компании должны быть четкие инструкции о том, как и на какие темы разговаривать с типичным собеседником, какую информацию им необходимо получить от него для точной аутентификации собеседника.

Вот несколько правил, которые могут быть полезны:

Вот несколько правил, которые могут быть полезны:

1. Все password пользователь принадлежит компании. В день приема на работу всем сотрудникам следует объяснить, что предоставленные им пароли нельзя использовать ни для каких других целей, например, для авторизации на интернет-сайтах (известно, что человеку сложно следить за всем). пароли и коды доступа, поэтому часто используйте один и тот же пароль для разных ситуаций).

Как можно использовать эту уязвимость в социальной инженерии? Предположим, сотрудник компании стал жертвой фишинг. В результате ваш пароль на определенном веб-сайте стал известен третьим лицам. Если этот пароль совпадает с паролем, используемым в компании, существует потенциальная угроза безопасности компании.

В принципе, сотруднику компании даже не обязательно становиться жертвой фишинг. Нет никаких гарантий, что на посещаемых сайтах будет соблюдаться требуемый уровень безопасности. Так что всегда есть потенциальная угроза.

2. Все сотрудники должны быть обучены тому, как обращаться с i посетителей. Чтобы установить личность посетителя и его спутника, необходимы четкие правила. Посетителя всегда должен сопровождать кто-то из компании. Если сотрудник компании встречает посетителя, который бродит по зданию в одиночестве, то у него должны быть необходимые инструкции, чтобы правильно выяснить, с какой целью посетитель находился в этой части здания и где находится его сопровождающий.

3. Должно быть правило для правильного раскрытие только информация, которая действительно необходима по телефону и лично, а также процедура проверки того, является ли человек, запрашивающий что-либо, реальным сотрудником компании. Не секрет, что большая часть информации злоумышленник получает при прямом общении с сотрудниками компании. Также нужно учитывать, что в крупных компаниях сотрудники могут не знать друг друга, поэтому злоумышленник легко может притвориться сотрудником, которому нужна помощь.

Все описанные меры достаточно просты для реализации, но большинство сотрудников забывают об этих мерах и уровне ответственности, которую они возлагают при подписании обязательств о неразглашении.

Таким образом, компания тратит огромные финансовые ресурсы на обеспечение информационной безопасности с помощью технических средств, которые, к сожалению, можно легко обойти, если сотрудники не примут меры, препятствующие социальным инженерам, и если службы безопасности не будут периодически проверять персонал компании.

Изображение: Pluribus One / web