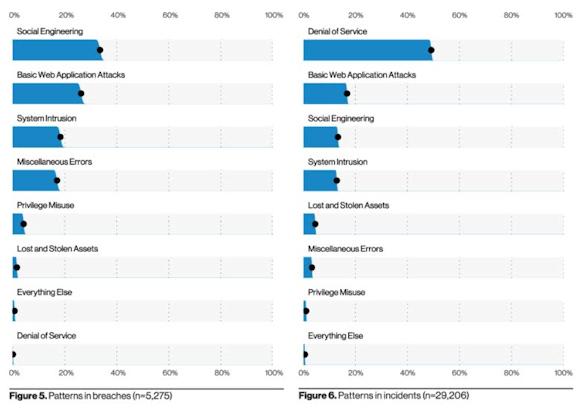

В документе DBIR (Отчет об исследованиях утечки данных) за 2021 год, выпущенном Verizon в мае, анализируются расследования несчастных случаев и Данные нарушения компьютерщиков только что закончившегося трудного года.

Среди различных доказательств, выявленных в причинах несчастных случаев и потери данных, одно поражает как в отношении повторяемости в обеих категориях, так и в отношении позиция в турнирной таблице - второе по важности: атаки на веб-приложения.

Сочетание цифровой трансформации компаний и чрезвычайной ситуации пандемии характеризовало важные изменения, которые в последнее время значительно расширили использование веб-приложений для большей части личной и профессиональной производительности.

С одной стороны, весьма прискорбная «работа из дома» на самом деле оказалась отличным решением, которое помогло смягчить разрушения, которые в противном случае серьезно повлияли бы на деятельность компаний.

Компании, руководители и сотрудники которых проявили удивительную креативность, несмотря на известные инфраструктурные и операционные проблемы.

С другой стороны, наблюдается экспоненциальный рост открытой поверхности для атак и, как следствие, рисков компрометации.

Консорциум Open Web Application Security Project (OWASP) поддерживает список из 10 категорий серьезных уязвимостей в веб-приложениях, чтобы позволить службам безопасности вмешиваться в их контроль.

Проблема остается в недостаточном внимании кпрофилактическая цифровая гигиена и средства контроля применяются только тогда, когда приложение публикуется в Интернете, поэтому они доступны как для законных пользователей, так и, к сожалению, для киберпреступников.

Еще одна причина слабости веб-приложений заключается в очень больших интервалах - иногда даже семестрах и более, - с которыми проводятся проверки на наличие уязвимостей.

Необходимо повысить уровень зрелости компаний и организаций в этом направлении. отсутствие цифровой гигиены, с действием, которое часто называют сдвинуть левую охрану.

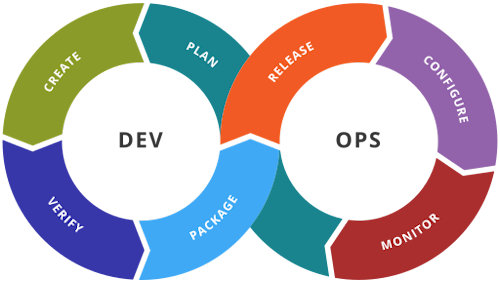

Чтобы лучше понять идею, необходимо проанализировать процесс разработки, проверки и окончательной публикации веб-приложений в соответствии с требованиями гибкой методологии, которая предусматривает непрерывную интеграцию, непрерывную доставку / развертывание (CI / CD).

Часто представляемый как цикл, напоминающий форму математической бесконечности, операционный поток непрерывной интеграции и реализации часто обозначается термином DevOps, что указывает на тесное сотрудничество между командой разработчиков (Dev) и командой операционного управления (Ops).

На этом этапе возникает важный вопрос: куда вставить элементы управления безопасностью, чтобы предотвратить обнаружение уязвимостей - а значит, потенциальных векторов атак - в то время, когда приложение является видимым и доступным для всех?

Вот идея «Shift Left Security».

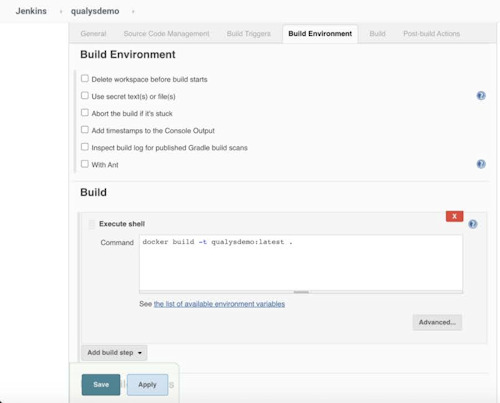

Когда организация внедряет парадигму DevOps, процесс часто включает принятие программных платформ, которые облегчают переход между различными фазами цикла.

Примеры таких платформ: Jenkins, Bamboo, TeamCity и т. Д.

Используемая логика включает управление различными моментами, такими как получение кода из централизованного репозитория (например, GitHub), выполнение инструкций по компиляции приложения (этап строить), выполнять действия до или после строить (например, перенесите полуфабрикат в другую среду или запустите скомпилированный).

Используемая логика включает управление различными моментами, такими как получение кода из централизованного репозитория (например, GitHub), выполнение инструкций по компиляции приложения (этап строить), выполнять действия до или после строить (например, перенесите полуфабрикат в другую среду или запустите скомпилированный).

Большинство этих платформ имеют открытую структуру и поддерживают программные плагины, которые позволяют расширять базовые функции, предоставляемые платформой.

Благодаря этим плагинам можно интегрировать автоматические проверки безопасности, чтобы они вмешивались в этапы между одной фазой и другой.

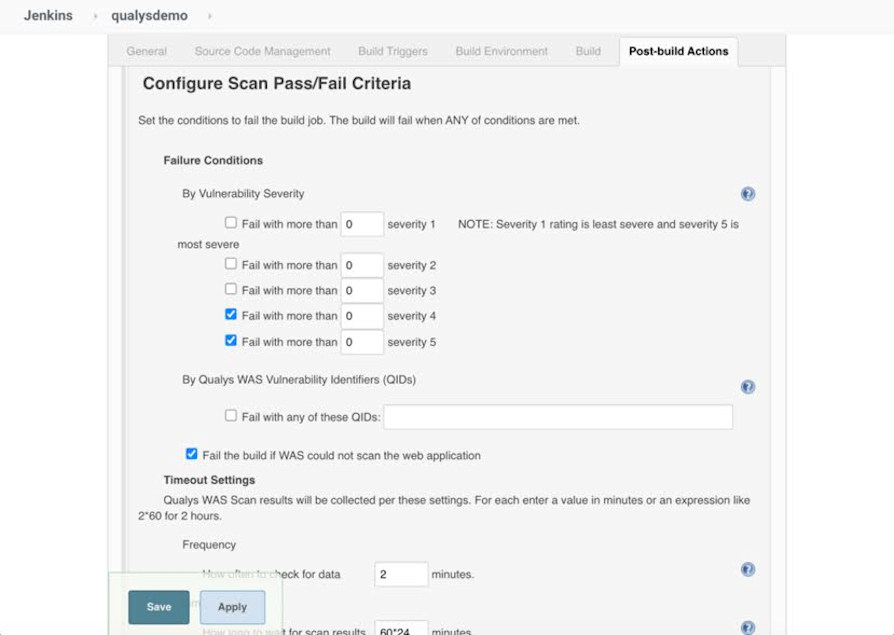

В зависимости от используемых плагинов можно даже установить политики безопасности, на основе которых строить может закончиться успешно или с ошибкой (нижнее изображение).

Например, определите, что при наличии уязвимостей программного обеспечения, превышающих определенный числовой порог или критичность, прогресс по трубопровод Другие параметры конфигурации подключаемого модуля позволяют отображать ошибки и проблемы безопасности прямо на экране, видимом разработчикам, чтобы сделать их автономными в решении проблемы.

Таким образом, меры безопасности все больше и больше перемещаются в сторону источника, гарантируя лучшую устойчивость приложения, когда оно, наконец, продвигается в производство, и снижая риск кибератак.

Техника "Сдвиг влево" это касается не только производственных конвейеров веб-приложений, но и часто применяется для реализации такого же уровня гибкости в таких областях, как контейнеры приложений, обучение облачных ресурсов, образы серверов и клиентов, инфраструктура.

По сути, это рост зрелости программы безопасности организации, позволяющей эффективно сочетать гибкость, оперативную скорость и эффективность мер безопасности.

Изображения: Verizon DBIR 2021 / web