Сегодня у нас есть возможность поговорить о краже учетных данных с одним из ведущих экспертов по ИТ-безопасности в Италии, Карло Мусели, Технический директор в Microsoft Italy.

Инж. Маучели, в настоящее время мы все чаще и чаще говорим о кибер-обороне, кибер-атаках и киберпространстве, не всегда с полным пониманием фактов. Мы очень рады, что имеем возможность поговорить с вами об одной из проблем, которая, как представляется, всегда актуальна в новом домене, кражи учетных данных. Можете ли вы сказать нам, короче говоря, что такое кража учетных данных и какова ситуация в Италии?

В контексте, когда кибер-угрозы растут с частотой, воздействием и изощренностью с течением времени, кража учетных данных представляет собой чрезвычайно важную и опасную категорию атак во все более частых ситуациях, когда одни и те же учетные данные используются для доступа различные системы по ролям и важности в корпоративной сети за счет использования механизмов единого входа.

Крайняя опасность заключается в том, что, начиная с компрометации отдельной системы (даже малозначимой, такой как рабочая станция конечного пользователя), используя классические методы социальной инженерии или эксплуатации известных уязвимостей, злоумышленник перехватывает имеющиеся учетные данные. на скомпрометированной системе и повторно использует их для доступа ко всем системам, в которых эти учетные данные действительны (Боковое движение), похищая все более привилегированные учетные данные до получения полного контроля над инфраструктурой на последующих этапах (Повышение привилегий)1,2, Эти действия в большинстве случаев незаметны в течение длительного времени из-за сложности обнаружения и обнаружения этого класса атак, которые обычно приводят к тому, что сеть выполняет действия, подобные обычным трафику аутентификации.

В ситуации, когда ИТ-персонал численно ограничен и находится под давлением по сравнению с объемом деятельности, требуемой бизнесом, более сотни мероприятий по оценке безопасности, проведенных в итальянских компаниях за последние 18 месяцев, мы наблюдаем административные практики, которые идут точно в направлении против того, что было бы необходимо для достижения, что привело бы к сценарию, в котором все проанализированные компании оказались значительно подвержены риску кражи учетных данных.

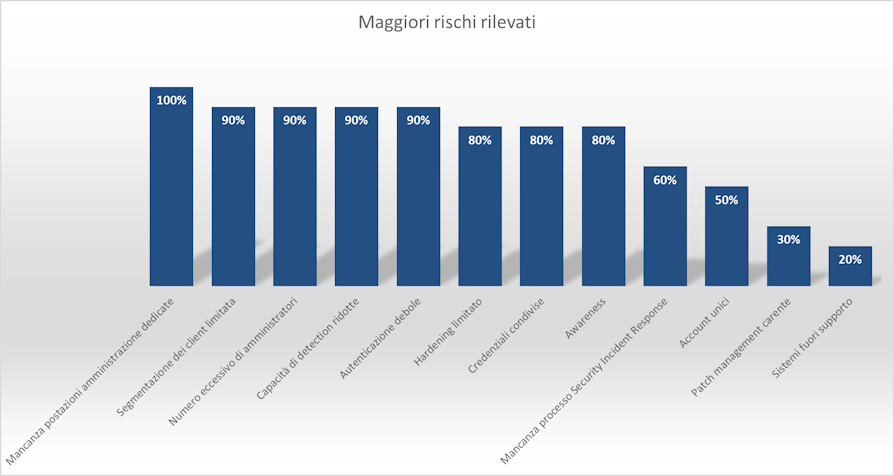

В следующей диаграмме качественно представлен процент компаний, подверженных различным факторам риска.

(Подверженность риску кражи учетных данных итальянских компаний - Источник: оценки безопасности Microsoft 2014-2015)

Отсутствие специализированных административных должностей: использование Privileged Admin Workstations почти ничтожно, преобладающей моделью является та, которая использует мостовые системы, что не снижает риск кражи учетных данных.

Ограниченная сегментация клиентов: возможности бокового перемещения редко ограничены сегментацией сети клиентов.

Чрезмерное количество администраторов: количество административных пользователей часто негабарит (десятки, а в некоторых случаях и сотни) по сравнению с реальными потребностями, тем самым резко увеличивая площадь атаки, подвергая риску кражу привилегированных учетных данных.

Уменьшенная способность обнаружения: большинство компаний используют инструменты аудита и сбора журналов только для соблюдения правил Гаранта. Редко встречаются компании, которые проводят активный анализ событий и событий, направленных на выявление компромиссных попыток.

Слабая аутентификация: заметная слабость проявляется в использовании слабых протоколов аутентификации в сочетании с очень ограниченным использованием двухфакторной аутентификации, иногда даже для удаленного доступа.

Ограниченное упрочнение: число уязвимостей, возникающих из-за неправильной конфигурации систем, очень велико, несмотря на наличие общедоступных безопасных базовых параметров конфигурации, подтвержденных авторитетными источниками (NIST, CIS).

Общие полномочия: Клиентские системы имеют учетные данные администратора, определенные при начальной установке системы, одинаковые для всех клиентов: компрометация одного клиента предоставляет компромисс всех тех, где определены учетные данные.

Awareness: уровень знаний и чувствительности в отношении этого класса атак растет, но осознание наиболее эффективных мер по профилактике и выявлению отсутствует, также потому, что видение безопасности очень сосредоточено на защите периметра и сети, когда на самом деле что мы ежедневно наблюдаем, концепция периметра стала нестабильной: идентичность стала новым «периметром».

Отсутствие процесса реагирования на инциденты безопасности: процесс управления инцидентами безопасности часто полностью отсутствует или ограничен восстановлением услуги, в то время как определение коммуникационных процессов, выделенной команды, а также анализ потенциального воздействия инцидента отсутствует.

Уникальные аккаунтыНередко встречаются администраторы, которые с теми же пользователями управляют системами, получают доступ к Интернету, читают почту, то есть выполняют также действия, общие для обычных пользователей, и которые подвергают свои учетные данные риску компрометации. В таком сценарии достаточно получить доступ к скомпрометированному веб-сайту или открыть неправильное приложение электронной почты, чтобы подвергнуть всю инфраструктуру компании риску.

Отсутствует управление исправлениями: обновления компонентов приложения, которые часто становятся невозможными благодаря ограничениям совместимости с приложениями «Линия бизнеса», а также по обновлению серверных систем, не очень часты.

Из систем поддержки: во многих ситуациях наличие систем с подошвами по-прежнему многочисленнывы больше не обновляетесь и чьи аппаратные функции блокируют возможность перехода на более современную и безопасную операционную систему.

Согласно диаграмме, нам кажется, что ситуация не кажется лучшей. Я полагаю, что после оценочной деятельности компании приняли соответствующие меры. Но в этом отношении, каковы наиболее эффективные действия по снижению риска кражи учетных данных? Как можно ограничить влияние такого рода несчастных случаев?

Существует принцип, который, если он соблюдается в административных процессах, помогает минимизировать этот тип риска: «избегайте подвергать привилегированные учетные данные менее привилегированным и потенциально скомпрометированным системам».

В целом было бы полезно подумать о инфраструктуре, разделенной на различные уровни (уровень) привилегий, где на самом высоком уровне находятся наиболее важные пользователи или системы, которые содержат важную для бизнеса информацию и на самом низком уровне пользователи и менее привилегированные системы , В этой модели более привилегированный пользователь (уровень 0) никогда не должен использоваться для подключения к системам более низкого уровня (1 или 2). Если одно и то же физическое лицо нуждается в администрировании систем разных уровней, оно должно быть оснащено множеством пользователей, каждый из которых предназначен для администрируемого уровня.

В целом было бы полезно подумать о инфраструктуре, разделенной на различные уровни (уровень) привилегий, где на самом высоком уровне находятся наиболее важные пользователи или системы, которые содержат важную для бизнеса информацию и на самом низком уровне пользователи и менее привилегированные системы , В этой модели более привилегированный пользователь (уровень 0) никогда не должен использоваться для подключения к системам более низкого уровня (1 или 2). Если одно и то же физическое лицо нуждается в администрировании систем разных уровней, оно должно быть оснащено множеством пользователей, каждый из которых предназначен для администрируемого уровня.

Следствием предыдущего принципа является то, что привилегированный пользователь должен избегать выполнения рискованных действий (таких как доступ в Интернет или чтение электронной почты) из того же места, которое он использует для выполнения административных действий, так как это подвергает систему администрирования риску компрометация и потенциальная кража привилегированных учетных данных.

Таким образом, администрирование осуществляется с защищенной и, возможно, выделенной машины (привилегированная рабочая станция администратора - PAW), а любые рискованные действия выполняются во вторичной системе, где доступны только непривилегированные учетные данные.3.

Второй важный принцип - запретить менее привилегированным системам вносить изменения в более привилегированные системы. Например, если есть сервер уровня 0 (максимальная привилегия), на котором работают службы, относящиеся к системе мониторинга уровня 1, который может выполнять административные действия на сервере, я фактически понижаю уровень безопасности сервера от 0 до 1. Если есть клиенты, выполняющие службы, использующие учетные данные уровня 0, уровень безопасности всей моей инфраструктуры снижается до уровня безопасности самой небезопасной системы, в которой я работаю. Предоставляются учетные данные уровня 0. Поэтому важно идентифицировать точки, в которых предоставляются привилегированные учетные данные, и логически сегментировать системы между собой на основе уровня привилегий учетных данных, используемых на них.

При реализации более надежной архитектуры, как описано выше, необходимо также рассмотреть следующие инструменты и передовые методы:

- инструменты, которые позволяют вам определять случайные пароли для встроенных и обслуживающих пользователей (PIM)4;

- Функциональность Just-In-Time-Administration для ограничения срока действия учетных данных администратора с течением времени5;

- инструменты и протоколы удаленного администрирования, которые не предоставляют учетные данные для администрируемой системы;

- сегментирование сети и ограничение доступа между системами с различной критичностью, что ограничивает возможности бокового движения;

- регулярное обновление компонентов и приложений операционной системы, особенно тех, которые наиболее подвержены атакам;

- минимизация количества системных администраторов и назначение минимальных привилегий для выполнения административных задач;

- правильное профилирование «устаревших» приложений для определения эволюционной дорожной карты, которая устраняет ограничения на аппаратные и программные системы;

- использование функций, присутствующих в последних версиях операционной системы (например, выделение учетных данных в виртуальной среде, лежащей в основе операционной системы, проверка целостности кода, защита виртуальных машин от их хоста) для снижения риска кражи учетных данных и исполнение враждебного кода;

- использование средств обнаружения, направленных на признание кражи учетных данных6;

- использование многофакторной аутентификации7: однако следует отметить, что эта мера имеет ограниченную эффективность в отношении защиты от кражи удостоверений, если она не сопровождается предыдущими мерами и не должна рассматриваться как единственное решение, которое должно быть принято.

Все это помогает нам предотвратить кражу верительных грамот, но кто не применил лучшие рекомендации, указанные вами, уже может быть в беде, возможно, подвержен сложному APT. В таком случае компания должна быть в состоянии понять, находится ли она под атакой. Интересно, можно ли понять, украдены ли учетные данные привилегированных пользователей.

Кража учетных данных - это тип атаки, которую трудно идентифицировать, поскольку на разных этапах атаки используются законные инструменты и методы доступа, которые эквивалентны обычному процессу аутентификации, что делает фазу обнаружения атаки чрезвычайно сложной сам по себе.

В принципе можно сказать, что для идентификации этих атак требуется анализ поведения, выполняемого во время действий аутентификации и любого аномального поведения, например, если привилегированные учетные данные используются, начиная с системы пользователя чтобы сделать удаленное администрирование чувствительного сервера.

Поэтому в дополнение к традиционному анализу событий безопасности необходимо объединить определение базовой линии нормального поведения и выявление любых отклонений посредством идентификации конкретных «контрольных точек», которые могут быть определены по следующей стратегии :

- Определение и определение приоритетности наиболее ценных активов

- Подумайте, как противник

- Какие системы я хочу получить?

- Кто имеет административный доступ к этим системам?

- Через компромисс, какие системы я могу захватить эти полномочия?

- Определить нормальное поведение этих активов

- Углублить отклонения от нормального поведения:

- Если учетные данные были использованы

- Когда он был использован

- Создание нового пользователя

- Выполнение неожиданного программного обеспечения

- Использование разных привилегированных пользователей из одного и того же местоположения за короткий промежуток времени, начиная с того же сеанса

Чем больше деталей определенной стратегии, тем ниже сложность обнаружения: события аудита, отслеживаемые операционной системой8 поэтому их можно эффективно использовать для определения присутствия злоумышленника, который выполняет действия по краже учетных данных, в частности, отслеживая описанные выше события, а также повторно используя инструменты, уже имеющиеся в компании, такие как SIEM (платформа управления инцидентами и событиями безопасности) и Сборщик журналов.

Ясно, что, увеличивая сложность среды, анализ этого типа требует соответствующих и простых в использовании инструментов автоматизации, которые как можно меньше подвержены ложным срабатываниям и способны выявить аномальное поведение с помощью агрегирование данных, относящихся к нормальному поведению, и выявление отклонений от нормального поведения с помощью машинного обучения и аналитики. В этой области были созданы решения, классифицируемые как аналитика поведения пользователей и объектов (UEBA).9, которые направлены на:

- Минимизировать время, необходимое для анализа событий безопасности

- Уменьшите громкость предупреждений и дайте остальным предупреждениям правильный приоритет

- Определить злоумышленников

Эти цели достигаются посредством:

- Мониторинг пользователей и других объектов с использованием различных источников данных

- Профилирование и идентификация аномалий с помощью методов машинного обучения

- Оценка деятельности коммунальных предприятий и других организаций для выявления продвинутых атак

Понятно, как внедрение инструментов такого типа увеличивает возможности обнаружения компаний, значительно сокращая время между компромиссом первой системы и обнаружением атаки компании; время, которое в настоящее время, согласно тому, что сообщается в нескольких независимых исследованиях, составляет порядка 250 дней и в нескольких случаях составляет порядка нескольких лет.

Идея использования искусственного интеллекта для помощи человеку, аналитику или эксперту по безопасности в этих более трудоемких действиях интересна, даже если, на мой взгляд, это означает, что аналитик или Эксперт по безопасности должен быть более подготовлен, чем раньше, и это не всегда происходит. Что вы думаете о возможности использования Cloud в качестве инструмента смягчения рисков?

Предположите, что нужно держать на месте10 различных приложений, для всех тех услуг, которые сегодня представляют собой «товар» (SaaS11), можно использовать Cloud как смягчающий фактор, назначая третьему лицу (Поставщику услуг) ответственность за управление службой и, как следствие, безопасность.

Исходя из результатов оценок, проведенных на итальянской сцене, ясно, что принятые в облаке меры безопасности способны улучшить средний уровень безопасности большинства итальянских компаний. По сравнению с Credential Theft, функцией Multifactor Authentication, обнаружением атак и корреляцией событий с помощью методов машинного обучения, а также, в случае SaaS, может быть полезна возможность делегирования задачи провайдеру. обновления систем. Фактически, эта деятельность является самой тяжелой и требует постоянного внимания и знаний, которыми не всегда обладают администраторы локальной сети. В целом, это также лежит в основе централизации услуг в центральных центрах обработки данных крупных организаций, которые таким образом нанимают самых опытных сотрудников для всех.

В целом, потребность поставщиков услуг в обеспечении высоких стандартов безопасности, соответствующих различным стандартам и нормам, гарантирует, что минимальный уровень безопасности, предоставляемый облачными службами, намного выше, чем средний показатель, обнаруживаемый в различных ИТ-инфраструктурах. нашей страны. В конечном счете, Облако может стать дополнительным оружием в арсенале сотрудника службы безопасности для смягчения определенных угроз, которые не могут или не могут быть устранены на месте, даже по соображениям затрат.

Инженер Маучели, если бы мы вкратце изложили те указания, которые он дал нам, в пользу ИТ-директора или CISO крупной организации, что бы вы сказали?

Таким образом, предотвращение и смягчение кражи привилегированных полномочий должно быть одним из приоритетов сотрудника по вопросам безопасности и ИТ-директора.

Необходимо принять меры для предотвращения компрометации ограниченной системы компаний, что приводит к риску полного компрометации инфраструктуры компании.

Публикация углубленных исследований о том, как атаковать и руководящих принципов по наиболее эффективным профилактическим мерам, пересмотру архитектуры и внедрению новых технологий для снижения риска и доступности решений, направленных на улучшение обнаружения атак, Это факторы, которые делают возможной реализацию эффективной стратегии смягчения рисков, что означает, что персонал сектора должен быть в курсе последних событий и что инвестиции должны быть адаптированы к уровню безопасности, который должен быть достигнут.

* интервью основано на данных, доступных в отчете Clusit Report, в дополнение к Карло Мочели авторы - Андреа Пьяцца и Лука Бечелли

Карло Маучели Главный технический директор - Microsoft Italy

Эл. почта:carlomau@microsoft.com

Twitter: @carlo_mauceli

(Фото и изображения: Mauceli / web)

Внимание:

1 Смягчение Pass-The-Hash и других краж учетных данных v1 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...(pth)%20attacks%20and%20other%20credential%20theft%20techniques_english.pdf

2 Смягчение Pass-The-Hash и других краж учетных данных v2 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...

5 http://aka.ms/PAM; http://aka.ms/azurepim; http://aka.ms/jea

8 http://www.nsa.gov/ia/_files/app/Spotting_the_Adversary_with_Windows_Eve...

9 http://www.gartner.com/technology/reprints.do?id=1-2NVC37H&ct=150928&st=sb

10 Для локального программного обеспечения мы подразумеваем установку и управление программным обеспечением на машинах внутри организации.

11 Аббревиатура SaaS означает Программное обеспечение как услуга.