Распутать продукты для кибербезопасности, сравнить их и затем выбрать совсем не просто даже для экспертов. Необходимо учитывать множество различных факторов, связанных с киберугрозами, и контекстуализировать их в рамках конкретной бизнес-модели компании, чтобы отдавать приоритет действиям по смягчению последствий с максимальной добавленной стоимостью.

Любой, кто предлагает веб-услуги, а мы говорим практически о любой организации, предлагающей онлайн-услуги, задаст вопрос хотя бы один раз: Как их защитить?

Межсетевые экраны, в частности т.н. «последнего поколения» - следующее поколение брандмауэры, имеют возможность проверять и фильтровать трафик от самого низкого (физического) до самого высокого (приложения) уровня стека ISO / OSI1. Однако когда дело доходит до веб-приложения (программы / программное обеспечение, лежащее в основе всех онлайн-сервисов), они имеют несколько ограниченную функциональность. Например, они могут быть не в состоянии действовать как «терминатор сеанса», то есть они могут проверять трафик HTTPS, временно расшифровать его, а затем зашифровать его обратно на машину, на которой фактически запущено веб-приложение. Или они могут неправильно обрабатывать определенные протоколы шифрования (например, самый последний TLSv.32), Протоколы HTTP (например, версия 2) или анализ полей запроса / ответа HTTP и тела таких запросов / ответов. В этих случаях анализ веб-трафика становится очень ограниченным, если не невозможным.

Проще говоря, межсетевые экраны (следующего поколения) не полностью «понимают» информацию, которой обмениваются веб-приложения, и поэтому не могут адекватно защитить их от атак, особенно «одноразовых», которые также включают один злонамеренный запрос, и для которых фильтрации самого низкого уровня (например, на основе IP-адреса источника) недостаточно.

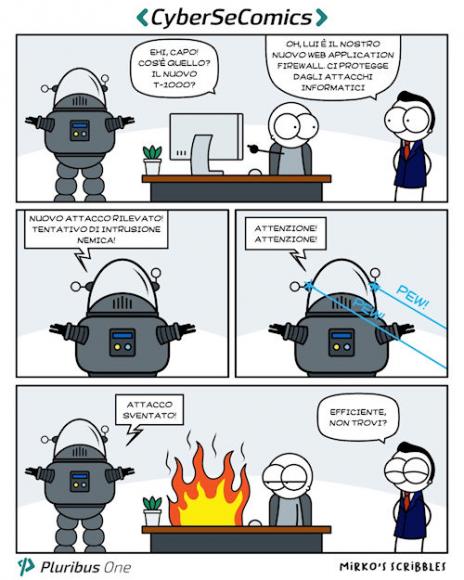

Для этого вам понадобится Брандмауэр веб-приложений (WAF), которые обеспечивают максимально полную функциональность для понимания / управления трафиком HTTP (S), поддерживая самые последние протоколы и информационное содержимое, которое может быть связано с этим уровнем.

Задача решена? К сожалению нет.

На самом деле понимание функционирования и разрешенных и / или законных вводов / выводов веб-приложения далеко не тривиально даже для разработчиков, которые все больше знают только некоторые части системы. Можно сказать, что WAF попадают туда, где они могут, благодаря типичному использованию известных сигнатур атак (определений) (типичных незаконных входных данных), таких как те, которые предоставляются бесплатно OWASP.3 для самого популярного WAF с открытым исходным кодом, Modsecurity4.

Но дьявол кроется в деталях. Такие подписи обязательно являются «общими» и требуют по меньшей мере важные усилия по «настройке» на этапе производства. Кроме того, они могут защитить только от определенных случаев известных атак (на основе которых были созданы эти сигнатуры), в то время как веб-приложения представляют собой специальные программы, каждая из которых отличается по-своему, и каждое со своей пользовательской базой, которая ведет себя в определенным образом.

По сути, нам нужна система, способная анализировать события на гораздо более высоком уровне абстракции, чем тот, который предлагается предопределенными сигнатурами, уровне, на котором прерогативы отслеживаемых приложений очевидны и, следовательно, могут быть обнаружены. опасные отклонения для основного бизнеса чтобы остановить их, пока не стало слишком поздно.