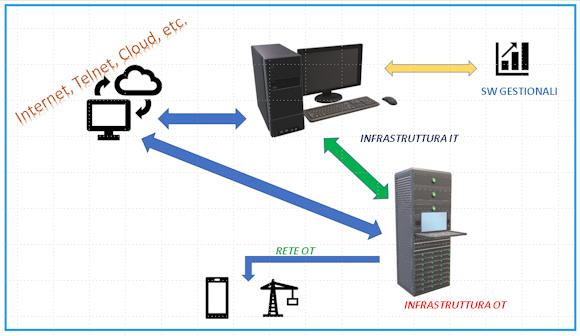

Автоматизированная производственная система, управляемая в Индустрии 4.0, обязательно имеет доступную внутреннюю / внешнюю сеть управления данными и процессами (рецепт производства, цикл управления складом, автоматизированные тесты и т. Д.).

На начальном изображении можно понять сложность полной системы ОТ, разработанной в соответствии с современными стандартами.

Это относится к простому датчику, который передает данные на Комната управления вплоть до удаленного управления роботизированным островом, откуда сервер рецепт новых позиций для различных роботов на острове отправляется на основе нового компонента, который будет построен (подумайте, например, о поточных малярных роботах в производственной цепочке автокомпонентов).

Рецепт или ценность данных составляют ноу-хау компании и часто являются основой успеха данного процесса. Что касается физических лиц (сотрудников, служащих, менеджеров и т. Д.), Конфиденциальность является обязательной, то же самое обязательство должно быть принято во избежание кражи данных, хранящихся в облаке, локальных архивах, памяти, распределенных в различных точках сети компании. . То же самое и с доступом: не каждый может получить доступ к определенным местам, где хранится промышленный секрет, и то же самое относится к тем, кто хочет получить к нему доступ через сеть.

Точно так же поддержание целостности как данных, так и структуры, которая их обрабатывает и передает, также имеет фундаментальное значение: что произойдет, если датчик выйдет из строя и вместо того, чтобы считывать правильное значение, он считывает другое значение? Что, если робот применяет другой рецепт к компоненту в производстве? В первом случае это может привести к остановке системы, если отправленное значение превышает определенный порог предупреждение или будильник. Во втором случае это может заставить робота выполнить маневр, который повредит деталь или сам робот. Как и любая человеческая ошибка.

Однако есть третий, гораздо более тонкий случай, связанный с целостностью, и это концепция «кажущейся целостности»: атакованная система в основном функционирует, но в процессе есть значение, которое часто случайный его изменяют, чтобы исказить конечный результат процесса. Например, тестирование в конце производственной линии, помимо собственных естественных отходов, будет обвинять в отходах из-за ложных сигналов, подаваемых датчиками, и которые будут признаны естественными отходами.

В цепочке управления никакая информация не связана с вмешательством вредоносных программ скрыто, но в то же время то же самое время от времени вносит свой вклад в общее количество выброшенных предметов, увеличивая стоимость компании из-за непрерывного капания. Или наоборот, что еще хуже, например, вредоносных программ приведет к манере случайный "хороший" кусок, который на самом деле является "отходом", и поэтому этот компонент будет размещен на рынке!

Третий пункт триады относится к доступности: и система, и данные должны быть доступны даже после атаки. Как правило, программа PLC или ICS (Industrial Control System) уже является резервной, как и все критические части сети. Но основная практика - это выполнение резервное копирование физической системы и организованы "кустарным" способом: размещение данных на внешнем жестком диске, который подключен только для этой цели, а затем отключен, и чередование его со вторым жестким диском гораздо более эффективно на этапе выздоровление что не дорогая система и для необходимого темпа выздоровление часто слишком громоздко и медленно.

Как защитить себя и с помощью каких стратегий

Исходя из вышесказанного, отправной точкой является ЦРУ, и эта концепция должна быть ясна при развитии сети ОТ. Параллельная триада должна быть предварительно подготовлена и обновлена с большим усердием:

- Осведомленность

- Conoscenza

- Операционный контекст

Первые два компонента относятся к человеческому фактору: если все операторы на любом уровне, агенты в системе OT не осведомлены и не осведомлены о тонкости кибербезопасности и о рисках, которые могут перерасти в угрозы или атаки, система защиты отсутствует. это действительно может защитить.

Основа, мягко говоря, тривиальна: каждый из нас задается вопросом, что произойдет, если компьютер, который я пытаюсь включить, не загрузится. Какие немедленные последствия? Что в среднесрочной и долгосрочной перспективе? Что делать, если ПК производственной линии не запускается? Или вся продукция или система контроля качества?

Осознание этого - первый барьер против возможных атак, поскольку он запускает механизм самозащиты с поиском, чтобы узнать, как защитить себя, применить для реализации защиты, а также обновить, предложив или согласовав с ИТ-менеджером, в зависимости от приложения. контекст, например, реальные возможные риски и, возможно, возможные меры по их снижению.

Оставляя определение структуры и управления OT опытным техническим специалистам, корпоративная политика безопасности должна быть разработана вами самостоятельно. Настольные которые должны вовлекать и расширять возможности.

После части «евангелизации» предложения приходят спонтанно от различных участников, и поэтому оказывается, что:

- Аналоговые датчики, которые просто предоставляют данные в аналоговом формате (например, классический 4-20 мА) или цифровом (но только на выходе) без возможности удаленной калибровки, намного безопаснее, чем датчики в логике IoT (Internet of Things);

- Датчики или системы в логике IoT очень эффективны по сравнению с предыдущими, но они должны быть защищены специальными паролями, а все коммуникации должны быть зашифрованы;

- Все пароли датчиков и систем, поставляемых поставщиками по умолчанию, должны быть изменены с первого использования;

- Каждый раз, когда к конкретной системе или датчику осуществляется доступ для изменения процесса, калибровки, профилактического обслуживания или удаленного доступа через внешнюю линию, необходимо изменить настройки безопасности и пароль;

- Процесс, упомянутый в пункте 4, если он автоматизирован, должен осуществляться через внутреннюю систему компании;

- Соответствующая формализованная процедура резервного копирования, будь то физическая, в облаке или на нескольких объектах, должна быть реализована и проверена.

И последнее, но не менее важное: это слабое звено всего вышеперечисленного, и по этой причине мы указываем его в качестве последнего напоминания. человеческий фактор (и как возможная ошибка, и как предопределенное действие) играет фундаментальную роль в ИТ-безопасности и особенно в системе ОТ, поскольку она распространяется как ИТ сеть и физически для всех этапов и производственных площадок.

L 'Инсайдерская угроза должны быть должным образом оценены, а возможные последствия предвидены и смягчены с помощью формального и очень гибкого подхода, основанного на непредвиденных ситуациях.

Также читайте: "Конфиденциальность - Целостность - Доступность операционных технологий с точки зрения Индустрии 4.0: часть первая"

Библиография

[1] Атака червя Stuxnet на иранские ядерные объекты (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] Что такое Триада ЦРУ? Определены, объяснены и исследованы (forcepoint.com)