В этом исследовании мы хотим предложить вам больше узнать о мире операционных технологий (OT) с особым упором на кибербезопасность.

Исследование разделено на две статьи. Первый включает краткое введение о важности управления данными в бизнес-процессе, чтобы перейти к описанию производственных процессов в индустрии 4.0.

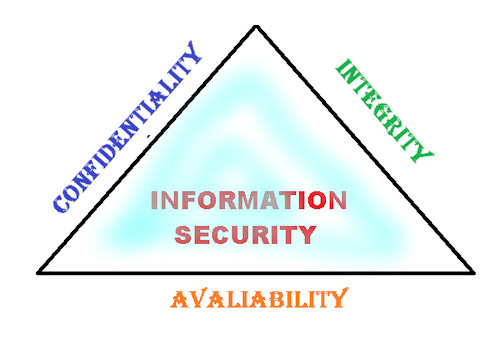

В параграфе «Концепция ЦРУ от кибербезопасности до промышленного процесса» мы входим в суть вопроса, описывая взаимосвязь между конфиденциальностью, целостностью и доступностью.

Во второй статье мы рассмотрим некоторые примеры атак на OT-системы и возможные последствия. Наконец, несколько советов по стратегиям, которым нужно следовать, чтобы защитить себя.

Однако, не желая быть исчерпывающим, мы надеемся, что эта сводная работа будет полезна тем, кто приближается к кибербезопасности в мире Индустрии 4.0.

Приятного чтения.

Введение

В производственном процессе управление данными, предоставляемыми различными датчиками, имеет основополагающее значение для контроля самого процесса, для прогнозирования действий по техническому обслуживанию в логике прогнозирования и для определения качества конечного продукта.

Таким образом, данные, предоставляемые одним датчиком, представляют собой не просто число, а отправную точку для набора анализов, охватывающих весь бизнес-процесс, от технического обслуживания до качества, самого процесса продаж и интеллектуальной собственности.

Если в прошлом датчик состоял из механической «автономной» ручной или цифровой системы, в которой вышеупомянутое в основном управлялось человеком благодаря его особым навыкам, сегодня данные передаются по сети, могут обрабатываться и передаваться. , он может быть полезен для удаленного управления, а также для профилактического обслуживания и, в конечном итоге, может помочь в процессе управления и принятия решений в компании. Эта эволюция теперь называется Индустрией 4.0, и с ней связаны также бизнес-процессы совершенствования и оцифровки, также поддерживаемые государственными фондами. На рис. 1 рассмотренная выше эволюция показана на временной шкале.

Но, поскольку все в сети теоретически может быть нарушено, так ли это и с единственным датчиком или преобразователем в системе? Насколько безопасной можно считать сеть OT (Operation Technology)? Какой уровень безопасности требуется в соответствии с текущими стандартами и как подготовиться к будущим изменениям?

Если в прошлом мы видели датчики давления, которые показывали преднамеренно неправильное значение, чтобы защитить истинное значение и, следовательно, интеллектуальную собственность процесса, которому датчик был посвящен, имеет ли эта логика смысл сегодня в дистанционно управляемой системе?

Чему нас научил случай с вирусом Stuxnet [1] или программой-вымогателем, заблокировавшей систему управления Colonial Pipeline [2]? Не вдаваясь в подобные случаи, в этом кратком обсуждении мы хотим указать основные элементы стратегии защиты, которая, помимо рыночных предложений, может быть руководством для правильного использования доступной технологии. Пример приложения поможет понять охватываемые концепции и этапы раннего предупреждения и реагирования на инциденты.

Промышленные процессы в Индустрии 4.0

Термин «Индустрия 4.0» обозначает набор действий по улучшению всего бизнес-процесса за счет применения передовых инструментов и концепций, которые являются частью пакета, обозначенного Европейским сообществом термином «поддерживающие технологии». Вкратце эти технологии перечислены ниже:

- Передовое производственное решение: все передовые производственные технологии, включая роботизацию и автоматизированную логистику

- Аддитивное производство: использование и разработка производственных систем посредством 3D-печати и с использованием различных материалов в высокотехнологичных секторах.

- Дополненная реальность: системы трехмерного моделирования и среды дополненной реальности, которые помогают операторам выполнять свою работу с повышенной безопасностью и меньшим количеством ошибок.

- Моделирование: моделирование взаимодействия между различными механизмами, направленное на интеграцию.

- Горизонтальная и вертикальная интеграция: горизонтальная и вертикальная интеграция между различными компонентами производственного процесса для повышения безопасности, надежности и производительности.

- Промышленный Интернет: использование Интернета для безопасных внутренних и внешних коммуникаций.

- Облако: внедрение всех технологий хранения и управления / анализа с использованием облачных вычислений,

- Кибербезопасность. Исходя из двух предыдущих пунктов, необходимость повышения безопасности данных является естественной.

- Аналитика больших данных: управление большими объемами данных через открытые системы, которые позволяют делать прогнозы или предсказания.

Все вышеперечисленное является частью технологической базы, которая обязательно должна быть у компании, чтобы быть конкурентоспособной на рынке.

Возникающая в результате потребность в новых инвестициях идет рука об руку с увеличением уязвимости корпоративных данных для возможных внешних атак. Средние и крупные компании структурировали свои критические области и инвестируют в персонал и системы защиты, чему также способствуют различные национальные и международные общественные инициативы, такие как Закон Саббатини [3] или Индустрия 4.0.

Проблема для небольших компаний в основном заключается в подходе к системе, при отсутствии сегодня широко распространенной базовой культуры ИТ-безопасности, часто решаемой с помощью антивируса, установленного на ПК или сервере, и внешнего консультанта.

К сожалению, на уровне кибербезопасности борьба ведется неравно: фактическое время атаки преступника в сети намного быстрее, чем эволюция антивируса или вмешательство технического специалиста. Перед любым вмешательством у хакера было достаточно времени, чтобы организовать атаку, в то время как тем, кто должен защищать свою систему, обычно приходится быстро реагировать и восстанавливаться. Ущерб, который некоторые типы атак могут нанести производственному процессу в области ОТ, является экспоненциальным по сравнению с простой кражей данных компании с помощью электронной почты или блокировкой домашнего ПК.

Риск атаки на систему OT варьируется от блокировки производства и поломки частей завода до разрушения самого завода и всего производственного цикла с возможными экологическими и территориальными последствиями.

Два случая, упомянутые во введении (Stuxnet и Colonial Pipeline), поразительны и фактически вызвали всемирный резонанс: атакам такого типа действительно трудно противостоять. Но при подходе к разработке и обслуживанию системы OT компонент безопасности ИТ должен быть фундаментальным и всегда присутствовать во всех индивидуальных действиях всех отдельных участников, а необходимая культура безопасности должна быть основой для гармоничного развития концепции Индустрии 4.0. . Процитированные события не следует воспринимать пессимистично, полагая, что «... если им удалось проникнуть на атомную электростанцию или стратегическую национальную систему распределения, любое действие, которое я предприму, определенно неэффективно», как и поговорка «ПК это безопасно, если не подключено к сети ». Вместо этого необходима большая осведомленность о рисках, тщательная оценка возможных конкретных последствий и, следовательно, необходимые действия по противодействию, восстановлению и смягчению последствий. В этом нам помогают исследования, проведенные до сих пор в области кибербезопасности, основные элементы которой должны быть известны и применяться спонтанно, как любая обработка системы OT во время ее работы.

Концепция ЦРУ от кибербезопасности промышленного процесса

Развитие кибербезопасности идет рука об руку с технологическим развитием как атак, так и методов защиты. Если только в последние годы это стало общей темой для обсуждения, исторически необходимость воровства / манипулирования информацией и, как следствие, возможная защита имеет очень отдаленные корни (коды и криптография практически появились со времен вавилонян, если не раньше). Презентацию развития кибербезопасности за последние десятилетия можно найти в [4].

Одна из основных концепций, применимых в действительности во всех областях управления информацией, которая была разработана и должна быть отправной точкой любой информационной системы, направленной на безопасное управление данными, - это триада ЦРУ [5], аббревиатура, которая объясняется на английском языке как: Конфиденциальность - Целостность - Доступность

Одна из основных концепций, применимых в действительности во всех областях управления информацией, которая была разработана и должна быть отправной точкой любой информационной системы, направленной на безопасное управление данными, - это триада ЦРУ [5], аббревиатура, которая объясняется на английском языке как: Конфиденциальность - Целостность - Доступность

Или по-итальянски: Конфиденциальность - Целостность - Доступность.

Набор из трех действий представляет собой основу ИТ-безопасности на всех уровнях и с необходимыми конкретными разработками, основанными на том, что и сколько нужно защищать.

Однако эта триада находит свое лучшее выражение в ОТ и промышленных процессах: ни один промышленный процесс не может позволить себе быть доступным для всех (отсутствие конфиденциальности), с возможными вариациями, внесенными злонамеренно или даже просто бессознательно (отсутствие целостности). и недоступно.

Промышленный процесс, в основе которого нет этой триады, потенциально представляет собой процесс, подверженный риску не только для компании, но и для самого сообщества: подумайте о том, что произойдет, если вирус сможет манипулировать системой неконтролируемого повышения давления в бензобаке. O вмешательство в систему фильтрации до выхода технологических паров в атмосферу!

Мы разрабатываем три компонента в логике ЦРУ, чтобы сделать их явными в системе ОТ.

Если система OT задумывалась как операционная технология, лежащая в основе системы производства и управления компании, и задумывалась в логике Индустрии 4.0, то в первую очередь следует беспокоиться о модели внедрения ЦРУ во всех ее аспектах. Вторая проблема должна заключаться в постоянном анализе, проверке и повторной проверке ЦРУ во всех его компонентах. Третье беспокойство ... ни дня не должно пройти без своевременного выполнения и повторной проверки вышеупомянутого.

Но почему триада важнее в системе ОТ, чем в обычной корпоративной информационной системе?

Мы поговорим об этом в следующей статье.

Библиография

[1] Атака червя Stuxnet на иранские ядерные объекты (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] Что такое Триада ЦРУ? Определены, объяснены и исследованы (forcepoint.com)