Мир технологий, в особенности мир кибербезопасности, теперь полон аббревиатур и сокращений, из-за которых диалог между практиками в этом секторе кажется почти чуждым языком.

Цель этой статьи - прояснить некоторые из них, относящиеся к некоторым важным инициативам компании. нет прибыли Американский MITRE.

Основанная в 1958 году для поддержки федерального правительства с точки зрения передовых технологий, связанных с вопросами национальной безопасности, за более чем шесть десятилетий существования MITER дала жизнь многочисленным проектам, в последнее время играя основную роль в поддержке компаний в этой области. кибербезопасность с пятью очень важными инициативами.

Прежде чем анализировать аббревиатуры и пытаться проанализировать их содержимое, важно ознакомиться с концепцией, которая представляет собой общую нить, стоящую за этими инициативами: цепочка компрометации или цепочка уничтожения.

Когда дело доходит до кибератак, в настоящее время хорошо известно наличие стратегии атаки, которая со временем развивается на некоторых очень конкретных этапах.

Как уже было показано Алессандро Руголо и Лино Порседду. в отличной статье В марте прошлого года выявление действий злоумышленника как можно раньше в цепочке компрометации позволяет организовать чрезвычайно эффективные меры по противодействию атаке и уменьшению ущерба.

Для этого очень важно определить тип противника на основе использованных тактик, приемов и процедур. А вот содержание очень часто используемой аббревиатуры: TTP.

Le тактика они о понимании цели противника.

Le методы они о том, как противник достигает цели.

Le Процедура они о способах применения тактики.

Орацио Данило Руссо затронул тему ТТП и важность возможности их идентифицировать. интересная статья в прошлом мае

Понимание цепочки компрометации и TTP позволяет оценить огромную ценность пяти основных инициатив MITER в области кибербезопасности.

Первая - хорошо известная и популярная - вот уже двадцать два года является ориентиром, кибермаяком для навигации по множеству уязвимостей, поражающих инфраструктуры и программное обеспечение всех видов. Я говорю о CVE, аббревиатуре от Общие уязвимости и риски: централизованный веб-набор дыр в безопасности, организованный для быстрого поиска и поиска по различным критериям.

Чтобы составить представление о гигантской работе, стоящей за этой инициативой, достаточно взглянуть на график ниже, который показывает тенденцию уязвимостей, зарегистрированных с течением времени до прошлого года:

Вторая аббревиатура, которая является отличным источником информации для киберзащитников, - очень известная ATT & CKчто означает Противоборствующие тактики, методы и общие знания.

Онлайн-сборник, который представляет в очень хорошо построенной и удобной схеме типичную тактику злоумышленников с подробным описанием наиболее часто используемых техник для каждого. Каждая из этих двух групп обеспечивает контекст, который позволяет отображать то, что наблюдается в поле.

Например, предположим, что мы углубимся в тактику Первоначальный доступ, который описывает, как злоумышленник получает первый путь доступа к инфраструктуре жертвы.

Одна из техник, описанных в этом наборе, - это Фишинг, о различных формах, о которых я писал в недавней статье, в которой используется социальная инженерия через приложения для общения и обмена сообщениями. В этом контексте различают несколько подтехник, таких как Spearphishing Attachment, который поражает жертву через вложения (например, электронные письма), вооруженные для злонамеренного поведения при открытии.

Чтобы углубить эту интересную инициативу, я указываю другая статья Орацио Данило Руссо в июне прошлого года, посвященный инициативе ATT & CK.

Третья аббревиатура, безусловно, менее известная, чем первые две, но не менее важная для обеспечения киберзащиты, - это CAR. Репозиторий Cyber Analytics.

Это очень полезная аналитическая библиотека, то есть модели для анализа данных, доступные как в виде псевдокода, так и в практических реализациях, готовые для использования на наиболее распространенных платформах для корреляции данных, таких как системы SIEM (Security Information & Event Manager).

Созданный на основе матрицы ATT & CK для идентификации противостоящих TTP, этот репозиторий состоит из элементов, которые содержат отличительные черты сложных событий, которые мы хотим обнаруживать. Одним из примеров является запись командных файлов в каталог Windows System32: хотя командные файлы сами по себе не являются вредоносными, они особенно редко создаются в системном каталоге после установки операционной системы.

Чтобы отслеживать его возникновение, просто перейдите на страницу АВТОМОБИЛЯ, посвященную этому событию, по ссылке. АВТОМОБИЛЬ-2021-05-002 иметь все модули для разных платформ.

Четвертая инициатива, которую мы рассматриваем, это ВКЛЮЧИТЬ: это не аббревиатура, а концептуальная номенклатура. Идея состоит в том, чтобы предоставить методологию анализа и планирования действий по противодействию, обману и отклонению противника.

Обрабатывая поведение злоумышленников, наблюдаемых в полевых условиях, ENGAGE позволяет вам действовать на трех уровнях:

понять, как отклонение, обман и контраст злоумышленника могут войти в киберстратегию организации

как противостоять нападающему

понять, как инструменты киберобмана, используемые организацией, согласуются со стратегиями MITER ENGAGE.

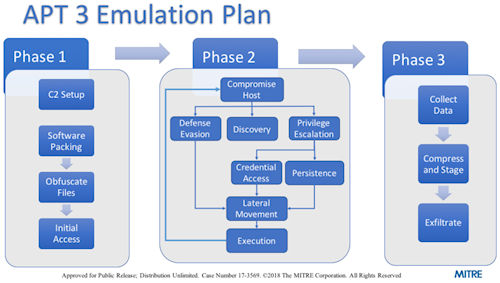

Инициатива AEP, аббревиатура, означающая План противоборствующей эмуляции.

Формально ресурс ATT & CK, он представляет собой набор документов для моделирования действий по тестированию устойчивости к атакам на основе стратегий, используемых известными группами.

Таким образом, компании смогут тестировать свои системы защиты так, как если бы они были на самом деле нацелены на игроков в ландшафте киберугроз.

На диаграмме (изображение) показано, как будут проводиться различные этапы этого теста, чтобы смоделировать активность актера, известного как APT3 - китайской атакующей группы, известной с 2015 года.

На диаграмме (изображение) показано, как будут проводиться различные этапы этого теста, чтобы смоделировать активность актера, известного как APT3 - китайской атакующей группы, известной с 2015 года.

Усиление защиты организации с целью повышения ее зрелости в киберсреде в отношении предотвращения и исправления, а также ее устойчивости в отношении скорости обнаружения и реагирования на аномалии может быть очень сложной задачей.

Понимание огромной ценности этих инициатив MITRE и того, как объединить их с уже имеющимися процессами и ресурсами, критически важно для очень эффективного снижения этой сложности.