Девиз любой разведки можно найти в знаменитом тексте Сунь-Цзы «Сунзи Бингфа»: «Знай своего врага ... исход сотен сражений никогда не вызывает сомнений». Фактически, основной задачей любой секретной службы всегда был сбор и обработка стратегической информации с целью получения преимущества над противником.

Сбор этих данных на протяжении веков мог развиваться вместе с мутациями окружающей среды. В окружающем нас мире появились новые технологии, которые становятся все более актуальными и используются ежедневно в разведывательной деятельности. Сегодня, 007 третьего тысячелетия, мы можем определить его как цифрового агента, деятельность которого направлена на анализ оцифрованных данных. Войны в этом новом тысячелетии - это информационные войны, они ведутся в компьютерных сетях, в «поверхностной» сети или в глубокой сети, данные собираются в зашифрованные файлы, но иногда они неосознанно доступны всем, кроме применение специальных мер предосторожности.

Сегодня цифровой агент использует Human Intelligence, или информаторов, использует Sigint - Signal Intelligence - перехватывает связь, анализирует и обрабатывает Imint (спутниковые изображения или другие носители), разбивает и изучает химические, радио и спектрографические следы, или, И последнее, но не менее важное, анализирует Osint - Open Source Intelligence - это свободно доступная информация.

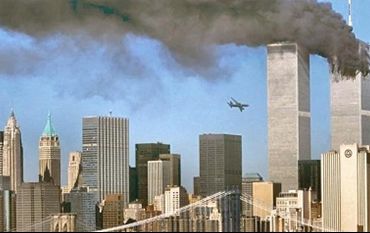

Настоящим поворотным моментом для спецслужб в современную и современную эпоху является 11, сентябрь 2001: второй большой провал крупнейших спецслужб, американских, уступающих только атаке на Перл-Харбор. По жесткой цене необходимо было понять, как глобальные угрозы, представляемые новыми террористическими актами, придают значительную ценность данным замечательным преимуществам: если раньше основной точкой разведывательной деятельности было получение информации, то сегодня мы прогнозируем больше возможность обрабатывать, обрабатывать и извлекать конкретные значения из этой информации, которая находится в свободном доступе. По этой причине данные, согласно которым около 80% информации, полезной для расследования, поступают из открытых источников, поддерживаются. Эта простота доступа к данным, таким образом, глубоко изменила способ работы разведывательной деятельности: Осинт, который в прошлом представлял собой поддержку работы Служб, теперь становится центральным информационным процессом.

Настоящим поворотным моментом для спецслужб в современную и современную эпоху является 11, сентябрь 2001: второй большой провал крупнейших спецслужб, американских, уступающих только атаке на Перл-Харбор. По жесткой цене необходимо было понять, как глобальные угрозы, представляемые новыми террористическими актами, придают значительную ценность данным замечательным преимуществам: если раньше основной точкой разведывательной деятельности было получение информации, то сегодня мы прогнозируем больше возможность обрабатывать, обрабатывать и извлекать конкретные значения из этой информации, которая находится в свободном доступе. По этой причине данные, согласно которым около 80% информации, полезной для расследования, поступают из открытых источников, поддерживаются. Эта простота доступа к данным, таким образом, глубоко изменила способ работы разведывательной деятельности: Осинт, который в прошлом представлял собой поддержку работы Служб, теперь становится центральным информационным процессом.

Osint не сосредотачивается исключительно на свободно доступной и бесплатной информации, но также может обращаться к информации, содержащейся в структурной базе данных (например, земельный кадастр для обследований собственности). С другой стороны, кибервойна и Sigint готовятся к глубокой проверке информации. Эта последняя деятельность направлена на получение данных особой важности посредством использования программного обеспечения для проникновения, троянских коней, вставляемого в виде вложений в сообщения электронной почты, использования программ для перехвата просмотра веб-страниц с помощью взлома сетевых паролей. Wi-Fi или компрометация маршрутизаторов и серверов, использование оборудования, способного перехватывать сетевой трафик, чтобы сделать его видимым для тех же операторов одной и той же сети. Другим способом это осуществляется с помощью атак, определенных как «траулеры», с использованием систем для перехвата телефонного и спутникового трафика, таких как Echelon, или систем для перехвата интернет-трафика с помощью программ перехвата, установленных в интернет-провайдерах, таких как Carnivore или Prism. Carnivor - это программа, используемая в сетях США, способная копировать и хранить перехваченные данные на жестком диске, в то время как Prism - это программа Агентства национальной безопасности, которая сканирует живую связь и большую часть мирового интернет-трафика и информацию, хранящуюся в виде электронной почты, чата. , видео, фото, передача файлов и т. д. При всем этом мы должны помнить, как Prism использует сотрудничество некоторых крупных поставщиков услуг. Это позволяет нам понять, как цифровой шпионаж предусматривает сплоченность частных программных компаний и потенциал для управления сетью.

Чтобы успешно понять важность информации для разведывательной деятельности, необходимо сделать шаг назад и изучить этимологическое значение самого слова «интеллект». Мы можем вывести его из латинского intus legere, то есть для чтения внутри, что вызывает поиск чего-то, что не находится снаружи, это не самоочевидно, но его нужно искать с помощью метода, который может найти скрытые значения. Таким образом, деятельность по найму информации является реальным ключом к правильному и позитивному функционированию Секретной службы: как сказал великий ученый, принимающий решения Даниэль Канеман, Нобелевская премия по экономике в 2002, «мы склонны переоценивать то, что мы понимаем о мир и недооценивают роль случайности в событиях »1. В этом смысле деятельность тех, кто участвует в анализе, имеет решающее значение, то есть то, что мы могли бы назвать человеком, уменьшающим информационную сложность, который указывает сборщику информации, то есть кто отвечает за шпионскую деятельность, какие данные заслуживают анализ сосредоточен на том, что может быть упущено.

Чтобы успешно понять важность информации для разведывательной деятельности, необходимо сделать шаг назад и изучить этимологическое значение самого слова «интеллект». Мы можем вывести его из латинского intus legere, то есть для чтения внутри, что вызывает поиск чего-то, что не находится снаружи, это не самоочевидно, но его нужно искать с помощью метода, который может найти скрытые значения. Таким образом, деятельность по найму информации является реальным ключом к правильному и позитивному функционированию Секретной службы: как сказал великий ученый, принимающий решения Даниэль Канеман, Нобелевская премия по экономике в 2002, «мы склонны переоценивать то, что мы понимаем о мир и недооценивают роль случайности в событиях »1. В этом смысле деятельность тех, кто участвует в анализе, имеет решающее значение, то есть то, что мы могли бы назвать человеком, уменьшающим информационную сложность, который указывает сборщику информации, то есть кто отвечает за шпионскую деятельность, какие данные заслуживают анализ сосредоточен на том, что может быть упущено.

Сегодня эта деятельность была введена в заблуждение из-за мысли, что чем больше данных будет получено, тем лучше: разведчики, таким образом, хранят необработанные данные, фактически не зная, что с ними делать; Центральное разведывательное управление, Агентство национальной безопасности и другие шпионские агентства собирают большие данные о любом из нас. Учтите, что только АНБ ежедневно принимает эквивалент шкафов 580 миллионов. Настоящая ИТ-булимия, которая приводит к проникновению данных, которые слишком часто не могут соединиться, и оценивают их как стратегическую информацию для безопасности.

Секрет любой разведывательной деятельности - это инкультурация: как говаривал британский полковник Томас Эдвард Лоуренс: «Если вы носите арабскую одежду, вообще жилетки», то 2 указывает, что лучшая разведывательная деятельность - это та, на которую способны собранные данные. генерировать реальную информацию, необходимую для безопасности. Кто не способен быть любопытным и выдавать себя за врага, наблюдая за миром своими глазами, никогда не будет хорошим 007.

Секрет любой разведывательной деятельности - это инкультурация: как говаривал британский полковник Томас Эдвард Лоуренс: «Если вы носите арабскую одежду, вообще жилетки», то 2 указывает, что лучшая разведывательная деятельность - это та, на которую способны собранные данные. генерировать реальную информацию, необходимую для безопасности. Кто не способен быть любопытным и выдавать себя за врага, наблюдая за миром своими глазами, никогда не будет хорошим 007.

Сегодня центральное место в поиске информации для секретного агента утрачено, часто это происходит из «дружественных» государств, но они не всегда являются нашими союзниками, часто остается неясная неуверенность, о чем свидетельствует тесный шпионаж, осуществляемый между странами тот же альянс, НАТО или ЕС. Неудачи ЦРУ в прогнозировании сегодняшней ситуации на Ближнем Востоке справедливы в том, что доверить себя Мубараку, когда ему самому придется сказать о хрупкости своего правительства, кажется абсурдом, любой может понять, насколько это утопично, и эта зависимость сделала так что американское агентство не только не могло найти подлинную информацию, но, что гораздо серьезнее, не смогло извлечь данные, которые, возможно, позволили бы ему предсказать эти беспорядки.

Из всего этого мы можем легко сделать вывод, что, если каждый конфликт всегда имеет в качестве своего триггера драгоценный актив, за который нужно бороться, сегодня это благо представлено данными. Они являются очень своеобразным сырьем: они повсюду, как в богатых, так и в бедных странах, производятся с помощью всех современных технологий и при любом виде взаимодействия, они не исчерпаны и идеально дублируются и могут использоваться повторно. Они являются как сырьем, так и конечным продуктом, чем больше они пересекают, тем больше они ценят. Чтобы использовать данные, как и для нефти, необходимо иметь скважины для отбора, трубопроводы и суда для их транспортировки, центры для их хранения и обработки, распределительную сеть для оптовиков и конечных пользователей тех ценных знаний, которые использовались в тактическом или стратегическом плане он генерирует мощность 3.

В этом смысле документы Snowden4 сообщают, как Агентство национальной безопасности, также благодаря инфраструктурам, созданным группой Five Eyes5 и прямому или принудительному сотрудничеству других агентств или частных компаний, собирает метаданные телефонных звонков в фиксированных и мобильных сетях. большинство стран мира. Метаданные означают любую информацию, которая описывает вызов, такую как номер вызываемого абонента или номер вызывающего абонента, место, время или что-либо подобное.

В этом смысле документы Snowden4 сообщают, как Агентство национальной безопасности, также благодаря инфраструктурам, созданным группой Five Eyes5 и прямому или принудительному сотрудничеству других агентств или частных компаний, собирает метаданные телефонных звонков в фиксированных и мобильных сетях. большинство стран мира. Метаданные означают любую информацию, которая описывает вызов, такую как номер вызываемого абонента или номер вызывающего абонента, место, время или что-либо подобное.

Анализ этих метаданных, особенно данных о мобильных сетях, позволяет осуществлять своего рода отслеживание пользователей, которое зачастую более эффективно, чем достижимое физическим лицом. Фактически, эти данные дают нам информацию о месте, где находится субъект, определяя начальную и конечную позиции данного маршрута, определяя собеседников и многое другое. Метаданные одного пользователя становятся намного более интересными, когда они сталкиваются с данными других предметов. Работающие таким образом элементы позволяют разуму перейти от простого объективного анализа субъекта и его отношений к прогнозу его поведения. Само собой разумеется, что чем больше информации, тем лучше будет определена окончательная картина. Вся эта информация собирается без разбора по всему населению, просто подумайте, что программа ShellTrumpet в 2012 обработала два миллиарда событий вызовов в день. АНБ, другие сервисные агентства Gchq, анализируют не только телефонные записи, но и содержание разговоров. Исходя из используемой инфраструктуры, эти телефонные звонки сканируются в режиме реального времени благодаря использованию ключевых слов, а затем сохраняются для дальнейшего анализа. Из случаев Sowden и WikiLeaks возникла единственная программа Somalget, активированная в 2009, предусматривающая запись и хранение в течение тридцати дней от общего числа вызовов в мобильной сети, совершенных в Афганистане и на Багамах.

Как уже было сказано, технологическое развитие решительно поддерживает этот механизм: новые технологические возможности, приобретенные американцами с завершением компьютеризированного мегацентра Bluffdale в пустыне Юты, делают инфраструктуру США доступной, по крайней мере, в семь раз больше, чем у Пентагона оснащен мощными квантовыми компьютерами.

Однако отслеживается не только телефонный трафик: IP-трафик также сильно скрыт секретными службами. Из документов по программе Rampart-A следует, что государства 33, в том числе Италия и другие члены Европейского союза 16, предоставляют Агентству национальной безопасности прямой доступ к инфраструктурам волоконно-оптической связи, присутствующим на его территории 6.

Простота поиска информации поэтому бесспорна: доступ к конфиденциальным данным каждого из нас сделан абсолютно простым с помощью технологий. Учтите, что, например, для получения отпечатков пальцев и фотографий политика, встреч и конфиденциальных документов, а также информации о его жизни самый простой, дешевый и эффективный способ - получить доступ к его смартфону, планшету или компьютеру.

Поэтому для обеспечения жесткого контроля за международной связью достаточно получить доступ к оптоволоконным кабелям основных международных операторов. Также в Италии были установлены новые датчики в Палермо - в хабе, управляемом Telecom Italia Sparke по заказу крупной американской компании, - полезном для отслеживания всего голосового трафика и трафика данных, проходящих по международной магистрали Sea-Me-We 47.

Даже трафик данных в Интернете очень просто перехватить: система адресации связи построена таким образом, чтобы пропускать большую часть пакетов трафика в США, даже если мы отправляем электронное письмо из Турина. в милане. Программа глобального перехвата XKeyscore работает как большой пылесос. Как уже было сказано, подавляющее большинство наиболее полезной информации для разведывательной деятельности хранится на чрезвычайно простых для доступа сайтах: например, Google, Facebook, Amazon или Twitter, которые имеют особенно интересные данные со времени большая часть их бизнеса основана на профилировании пользователей. Поэтому они содержат много информации, уже обработанной и готовой к использованию. В этом смысле кампания, проводимая правительством США в течение некоторого времени против принятия услуг и продуктов, предлагаемых китайскими телекоммуникационными гигантами Huawei и Zte, что является частью явно антиамериканской политики, не должна удивлять.

Даже трафик данных в Интернете очень просто перехватить: система адресации связи построена таким образом, чтобы пропускать большую часть пакетов трафика в США, даже если мы отправляем электронное письмо из Турина. в милане. Программа глобального перехвата XKeyscore работает как большой пылесос. Как уже было сказано, подавляющее большинство наиболее полезной информации для разведывательной деятельности хранится на чрезвычайно простых для доступа сайтах: например, Google, Facebook, Amazon или Twitter, которые имеют особенно интересные данные со времени большая часть их бизнеса основана на профилировании пользователей. Поэтому они содержат много информации, уже обработанной и готовой к использованию. В этом смысле кампания, проводимая правительством США в течение некоторого времени против принятия услуг и продуктов, предлагаемых китайскими телекоммуникационными гигантами Huawei и Zte, что является частью явно антиамериканской политики, не должна удивлять.

Если легкость доступа к жизненно важной информации особенно высока для рядового пользователя, для агентов разведки это абсолютно нелепо: данные, демонстрирующие все это, предоставляются нам, для Италии, копасиром, который в одном В сообщении генеральному прокурору Апелляционного суда Римского суда сообщалось, что во время 2013 он получал и санкционировал услуги только для предотвращения перехвата 128, цифра абсолютно не заслуживает доверия, и это заставляет нас задуматься о том, как разведка может найти информацию также в обход обычных правовых документов.

Другой важный пример того, как компьютеризированные данные являются преимуществом для современных разведывательных служб, представлен британскими агентствами, особенно одним из трех XXUMX, Gchq, Служба метаданных. Документы, распространяемые с помощью NSAgate, показывают, как эта организация создала ИТ-инфраструктуры, способные сохранять все типы цифровых данных: предполагается, что даже данные пользователей, играющих онлайн с Angry Birds9, получены. Не вызывает сомнений то, что подавляющее большинство веб-пользователей не участвуют в террористической, шпионской или военной деятельности, несмотря на то, что весь материал, которым они среди них делятся, сохраняется, по крайней мере временно, потому что он способен скрывать кусочки шпионской головоломки. Поэтому операторы GCHQ должны понимать, сколько энергии тратят данные на работу, которая часто оказывается бесполезной. Примером может служить система, созданная этим разведывательным агентством для лондонского G10 20. Поддельное интернет-кафе было создано для мониторинга электронных писем, которыми обмениваются иностранные официальные лица и лидеры, чтобы узнать позиции, которые различные правительства займут на самом верху. Эта миссия, поощряемая тогдашним премьер-министром Гордоном Брауном и его коллегами, была совершенно излишней, поскольку любой журналист или политолог мог ответить на эти вопросы.

На этом следующем примере мы можем показать, что разведывательная деятельность должна основываться не только на данных, найденных в Интернете: они, несомненно, представляют собой большое богатство, а также возможность найти ссылки на планы против безопасности, но замыслы террористов не являются линейными процессами. пути не сопровождаются этапами до завершения атаки, и часто смена идеи о целях или используемом оружии, а также расхождение различных ячеек одной и той же группы в стратегии, которой следует следовать, делают Ситуация еще более непредсказуемая. Эту неопределенность можно также найти в политических лидерах, которые передумали и импровизировали, вспомнили о Гитлере, который считал, что может аннексировать Австрию в своем рейхе без необходимости использовать армию, но вскоре ему пришлось передумать при объявлении плебисцит по аннексии Германии. Чтобы предсказать движения других, другими словами, для правильной работы разведки, недостаточно прочитать досье, но необходимо сопоставить точный анализ и оперативную работу над полем «старого стиля» с отслеживаемой информацией.

Следовательно, цель повышения производительности разведки заключается не в том, чтобы увеличить возможности сбора информации, а в том, что происходит после получения информации. Другими словами, важен анализ данных. Пренебрежение этим элементом может повлечь за собой большие затраты на безопасность: пример тому, что произошло на Бали в 2002, где можно было избежать нападений группы Gamā'a al-Islāmiyya. Сам министр обороны Австралии Деннис Ричардсон признал, что «неудача заключалась в том, что он не понимал, что после того, как 1996 Gamā'a al-Islāmiyya превратился в террористическую группу. До 2001 эта эволюция полностью ускользнула от нас »11.

Если это правда, что история должна чему-то нас научить, в этом контексте необходимо взять пример с немецкого военного стратега Карла фон Клаузевица, который в знаменитом трактате Делла Герра писал: «Большая часть информации, которую мы получаем на войне, противоречива, а некоторые явно ошибочны, самое сомнительное. В этих обстоятельствах у офицера можно спросить об определенной избирательности, которая проистекает исключительно из знания людей и контекста, а также из хорошей способности судить ».

Если это правда, что история должна чему-то нас научить, в этом контексте необходимо взять пример с немецкого военного стратега Карла фон Клаузевица, который в знаменитом трактате Делла Герра писал: «Большая часть информации, которую мы получаем на войне, противоречива, а некоторые явно ошибочны, самое сомнительное. В этих обстоятельствах у офицера можно спросить об определенной избирательности, которая проистекает исключительно из знания людей и контекста, а также из хорошей способности судить ».

Недавние французские события идеально вписываются в этот анализируемый план: собирается огромная информация, у интеллекта есть свойства многочисленных данных, которые затем фактически не в состоянии анализировать и, следовательно, избегать рисков для социального обеспечения. В среду, 7, январь, в 11.30, коммандос из двух человек, принадлежащих к исламскому экстремистско-террористическому району, врывается в редакцию сатирического еженедельника Charlie Hebdo, совершая бойню: двенадцать убитых и одиннадцать раненых, четверо из которых погибли в 12. После того, как возможные авторы были определены подразделением судебной полиции DRPJ в Париже и проанализировали их историческое прошлое, становится ясно, что два субъекта, Саид Куачи и Шериф Куачи, не были новыми для общественных сил. В частности, они находились в двух базах данных служб безопасности США, одна из которых была очень конфиденциальной, а другая - бесполетным списком Центра проверки террористов, TSDB. Даже один из них был известен итальянской полиции, как следует из информации, предоставленной палате депутатов министром внутренних дел Анджелино Альфано. На самом деле известно, что Шериф Куачи был заключен во Франции в течение месяцев 18, с января 2005 до октября 2006, за попытку поехать в Ирак, чтобы присоединиться к террористической исламской ячейке, которая считается частью так называемой цепи поставок Ирака в 19 округе. Париж. Тот же министр юстиции Франции Кристиан Таубира сообщила телеканалу CNN, что тот же человек также участвовал в Джихаде в Йемене, регионе, где в 2011 другой террорист, Саид Куачи, еженедельно ездил тренироваться с Аль-Каида боевики Акап. Шериф приговорил 2008 к трем годам тюремного заключения за террористическую ассоциацию. Очень хорошо известные предметы.

Поэтому провал французских спецслужб и стран, которые хотят бороться с исламским терроризмом, новый сентябрь 11 по всей линии, которого наверняка можно было бы избежать с глубоким анализом имеющихся данных, особенно с учетом того, как это же периодическое издание Французы находились под строгим надзором именно для того, чтобы защитить их от возможной мести террористов-фундаменталистов за публикациями виньеток, в которых Мухаммед или ислам в целом подпадают под действие завещания, вызванного конкретной опасностью, возникшей в результате атаки 2011, в ходе которой бомба прямо в офисе Чарли Хебдо. Атака, совершенная несколько дней назад, несопоставима с современными террористическими атаками, такими как 15 December 2014 в Сиднее, в результате которого три человека были убиты после захвата заложников в кафе Lindt Chocolate Café; или Оттавы, 22 Октября 2014 или Нью-Йорка следующего дня. Во всех этих случаях нападения были случайными, нецелевыми и преднамеренными, как видно из французского периодического издания. Таким образом, своего рода карательный коммандос, организованный в лице обвиняемого, стоящего перед Пророком Мухаммедом, - как показывает крик, услышанный в аудио- и видеозаписи Аллаха Акбара, - действия, которого, вероятно, можно избежать с помощью адекватного и точного планирования разведки, основанного на для анализа доступной информации. Также из этого недавнего случая мы отмечаем, что огромное и обильное количество информации, которую собирает разведка, равно как и углубленный анализ этой массы, не столь важно, действуя как информированные агенты, также черпая вдохновение из любых заявлений, которые могут сделать предполагаемые террористы - как обычно бывает - в социальных сетях, следовательно, выступая в роли секретного агента.

Николо Жордана

(фото: открывающая рамка из фильма «Небесный»)

1D. Канеман, Мышление, быстро и медленно, Фаррар, Нью-Йорк, 2011, с. 14.

2T.E. Лоуренс, Двадцать семь статей, 4, Преторианская пресса, 2011.

3 F. Vitali. Черное золото данных. Итальянский журнал геополитики Limes, июль. 2014, с. 30.

4 Эдвард Сноуден, глава NSAgate, бывший агент Агентства национальной безопасности, автор распространения методов, используемых Агентством США.

5 Group родилась из соглашения между США и США, подписанного между США и Австралией, Канадой, Великобританией и Новой Зеландией. Этот альянс обеспечил бы понимание не шпионажа друг с другом, но на самом деле есть пункты, допускающие исключения, пример представлен проектом директивы директора АНБ от 1946 и раскрыт с NSAgate, из которого он возник, как при определенных обстоятельствах было бы целесообразно и допустимо шпионить за друзьями, даже если это было в интересах США.

6R. Галлахер, Как секретный партнер расширяет систему наблюдения АНБ, в «Перехвате», 18.6.2014.

7 См Эксклюзив. Новые сицилийские зонды "Спиано" Европы и МО, в Сицилии, Информациони, 7.11.2013.

8 Vitali, cit., P. 35.

9 Первым является MI5, отвечающий за внутренние службы, затем MI6 для внешних служб и Gchq.

10 Т. Ван Донген, Если Джеймс Бонд не сомневается, Лондон находится в опасности, в итальянском геополитическом журнале Limes, июль 2014, с. 98.

11 Van Dongen, cit., P. 101.

12 Смотрите пресс-конференцию парижского прокурора Франсуа Молинса в полиции, объясняющую динамику атаки в Париже, в www.internazionale.it