20/10/21 | кибер

Октябрь, месяц кибербезопасности

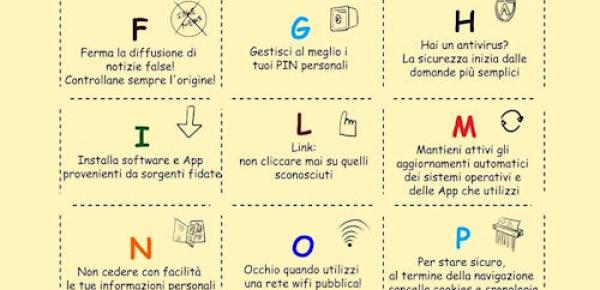

Online Defense и SICYNT, объединившиеся в месяц кибербезопасности, приглашают вас поделиться Азбукой безопасности цифровой информации. Распечатайте копию для класса ...

424

Читать

18/10/21 | кибер

Влияние искусственного интеллекта на анализ интеллекта

Вернемся к обсуждению, упомянутому только в предыдущей статье, о роли искусственного интеллекта в области анализа интеллекта. Вопрос в том, что ...

588

Читать

14/10/21 | кибер

Эволюция операционных систем

Компьютер, каким мы его знаем, то есть небольшое и относительно недорогое устройство, способное выполнять множество вычислительных функций за очень короткое время, - это ...

2469

Читать

13/10/21 | кибер

Уязвимости нулевого дня: новое мощное кибероружие

Всем известно, что компьютерные вирусы в настоящее время представляют собой постоянную и постоянную угрозу для компаний. Атаки, подобные атакам команды Эгрегора на цепь ...

1284

Читать

11/10/21 | кибер

Квантовое превосходство: итальянская раса

В последние годы термин квантовые вычисления все чаще используется и за пределами исследовательских лабораторий, привлекая все больше и больше специализированных фигур в гонку за ...

1355

Читать

06/10/21 | кибер

Deep Instinct: от обнаружения к предотвращению

Установлено, что не всегда антивирусы могут нас защитить. В исследовании 2012 года журналист по вопросам безопасности Брайан Кребс обнаружил эффективность ...

516

Читать

04/10/21 | кибер

Ситуационная осведомленность, искусственный интеллект, кибербезопасность и адаптивные системы

В современном мире становится все более важным относительно быстро принимать осознанные решения. Это случай лиц, принимающих политические решения перед лицом национального кризиса или ...

893

Читать

27/09/21 | кибер

Адаптивные системы и ситуационная осведомленность

Мир меняется с невероятной скоростью ... во всех сферах. Что бы вы сказали, если бы в одночасье вам больше не приходилось тратить время на понимание изменений, внесенных ...

885

Читать

22/09/21 | кибер

Сетевая академия Cisco, ресурс!

Часто бывает, что для того, чтобы найти интересный и хорошо проработанный курс, нужно заплатить за руку и за ногу, возможно, придется ...

690

Читать

20/09/21 | кибер

Символы военного права и гуманитарной защиты в киберпространстве

В военных училищах вырастают с принципом - моральным, а не юридическим - никогда ни на кого не нападать, в области ...

884

Читать

08/09/21 | кибер

Кибербезопасность: различия между брандмауэром и брандмауэром веб-приложений

Распутать продукты ИТ-безопасности, сравнить их, а затем выбрать их совсем непросто, даже ...

1623

Читать

06/09/21 | кибер

Хаос в космосе (DB)

Несколько дней назад, когда в августовскую жару закрались проблески прохлады, он снова появился в социальных сетях ...

541

Читать

02/09/21 | кибер

Новый SOC Exprivia: между технологией и территорией

В этот период все чаще говорят о кибербезопасности, даже если об этом не всегда говорят со знанием ...

607

Читать

30/08/21 | кибер

Интернет вещей: Интернет вещей

Термин «Интернет вещей» или «Интернет вещей» часто неправильно переводят с «Интернетом вещей», когда он был бы более уместным ...

476

Читать

25/08/21 | кибер

Так что перейдем к облаку, но осторожно!

По известной американской поговорке, облако - лучшее изобретение от нарезанного хлеба до наших дней! Это один из ...

899

Читать

21/08/21 | кибер

К программному обеспечению «контролируемого и гарантированного происхождения». Будет ли их достаточно, чтобы сделать нас безопаснее?

Президент Байден приказывает маркировку программного обеспечения и раскрытие списка потребителям ...

660

Читать

17/08/21 | кибер

OWASP ZAP - прокси для атаки Zed

То, что я собираюсь описать вам, - это событие, которое часто происходило много лет назад, но теперь, к счастью, оно стало скорее ...

1330

Читать

16/08/21 | кибер

DNS и ИТ-безопасность

Умные технологии решают проблемы, эффективные - предотвращают их. Что такое DNS? Акроним DNS ...

860

Читать

11/08/21 | кибер

PEBKAC: проблема 8 уровня

PEBKAC. Никогда не слышал этого слова ботанического происхождения, но оно представляет собой одну из самых больших и самых тяжелых бед ...

2391

Читать

09/08/21 | кибер

Windows 11, еще более безопасная операционная система

Мы хотим, чтобы люди перестали нуждаться в Windows, выбрали Windows и полюбили Windows. [Сатья Наделла] Microsoft ...

1860

Читать